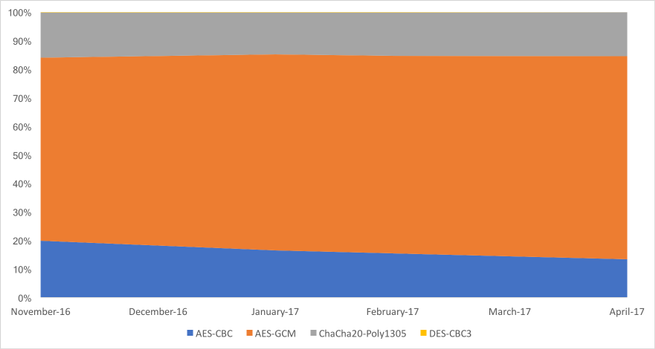

Uno de los modos de operación más utilizados y conocidos para AES es el modo CBC (cipher-block chaining), el cual ha recibido numerosos ataques para intentar romperlo. Ahora Cloudflare ha mostrado que la utilización de este modo de operación CBC está decayendo, en favor de otras suites de cifrado más actuales.

Cloudflare es una de las mayores empresas dedicadas a CDN del mundo, y por tanto miles de clientes utilizan sus servidores para visitar sus páginas web favoritas. Esto les da una perspectiva de las suites de cifrado que más utilizan los clientes, y es que poco a poco la suite de cifrado AES-CBC está desapareciendo. Actualmente el uso de AES-CBC es menor que ChaCha20-Poly1305 y se acerca peligrosamente al 10% de uso, algo que no es malo en absoluto, ya que los clientes utilizan otras suites de cifrado más actuales y también más seguras.

En los últimos seis meses, la evolución de utilización de AES-CBC ha disminuido de un 20% hasta llegar a los actuales 13,4%, y la tendencia indica que en un par de meses estará entorno al 10% o menor, lo cual no es nada malo como hemos comentado anteriormente.

La cuota de uso de ChaCha20-Poly1305 por parte de los navegadores web es bastante estable, teniendo un 15% de utilización y no habiendo grandes variaciones en los últimos seis meses. La cuota de la suite de cifrados AES-GCM es del 71,2%, una mayoría absoluta y es que esta suite de cifrado es una de las más seguras que hay actualmente, ya que no solo proporciona confidencialidad sino también autenticidad (integridad). De hecho, OpenVPN en su versión 2.4 ya permite esta suite de cifrado AEAD para proporcionar una mayor seguridad:

Sorprendentemente aún el 0,1% de las conexiones web que Cloudflare recibe con DES-CBC3, una suite de cifrados no segura y que no es recomendable que nuestro servidor web lo soporte, para forzar al navegador de los clientes a usar una suite más segura.

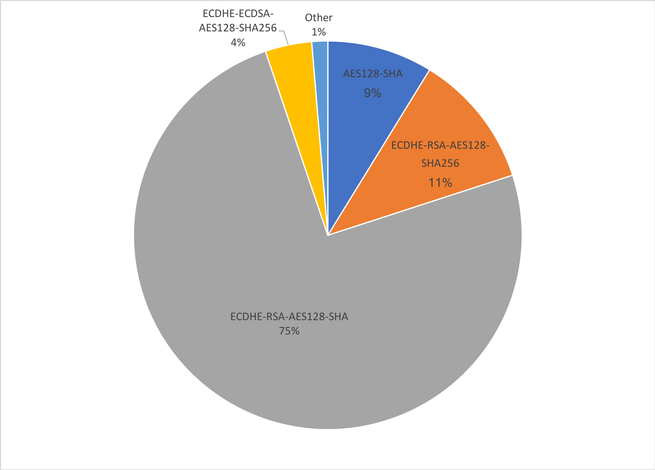

Dentro de la suite de cifrados de AES-CBC encontramos diferentes tipos de algoritmos para el intercambio de claves, ya sea con curvas elípticas y Diffie-Hellmann con PFS, con RSA o DSA así como con SHA o SHA256 para comprobar la integridad del mensaje. El 75% de las conexiones con AES-CBC utiliza la suite de cifrados ECDHE-RSA-AES128-SHA, sinónimo de que estamos utilizando clientes web algo antiguos.

Otra buena noticia es que los navegadores web ya utilizan más ECDSA que RSA, sinónimo de que utilizamos navegadores web más actualizados y sistemas operativos modernos que soportan las últimas suites de cifrado. Actualmente más del 60% del tráfico que recibe Cloudflare es a través de conexiones con firma ECDSA.

¿Por qué es mejor usar ECDSA en lugar de RSA 2048 bits? Aunque actualmente un RSA de 2048 es seguro, es considerado menos seguro que una clave ECDSA de 256 bits, además es más lento en la primera conexión con la web.

Por último, el 98,4% de todas las conexiones son PFS (Perfect Forward Secrecy), ya que como habéis visto se utiliza ECDHE para el intercambio de claves. Hace seis meses era de un 97,6% por lo que es una gran noticia para la seguridad de la web en general.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad