El 18 de noviembre Microsoft anunció en el boletín MS14-068 una vulnerabilidad crítica en Kerberos que permite elevación de privilegios. A grandes rasgos es un fallo en el Servicio de Kerberos del Controlador de Dominio (KDC) que permite a cualquier usuario del dominio validarse contras los DCs como administradores de dominio (o cualquier otro grupo que especifiquemos).

Validación Kerberos

Para para saber en qué consiste la vulnerabilidad primero debemos entender un poco cómo funciona Kerberos. En resumen el proceso de validación de un usuario es el siguiente:

Cuando un usuario se valida se genera un ticket TGT (Kerberos service ticket) con una petición AS-REQ que contiene un Timestamp cifrado y el hash de la contraseña.

El Servicio de Kerberos del Controlador de Dominio o KDC recibe la petición, valida los datos y responde con un AS-REP. El TGT ahora contiene un PAC con todos los grupos a los que pertenece el usuario.

Cuando el usuario quiere acceder a un recurso del Directorio, el TGT generado se presenta al KDC junto con ese recurso específico (Service Principal Name).

El Controlador de Dominio determina si el TGT es válido y, si lo es, genera un TGS (Resource Access Ticket) cifrado/firmado con una parte de la clave de sesión (hash NTLM de la contraseña del usuario o clave privada de un certificado válido) y con la cuenta KRBTGT, una cuenta especial que reside en todos los DCs que nunca no debe ser borrada ni renombrada.

El TGS luego se envía al KDC para validar la sesión (comprueba si puede descifrarlo con la clave de sesión) y los grupos del PAC para determinar los derechos de acceso del usuario.

Por defecto el TGT es válido 10 horas y puede ser renovado automáticamente por 7 días. Este ticket no permite el acceso directo a un servicio en particular, sino que “representa” la identidad del usuario actual que ha sido validado por el KDC. El propio TGT está cifrado por el KDC vía el hash de la cuenta KRBTGT. El cliente no puede descifrarlo, lo usa “tal cual”.

Tickets de Oro

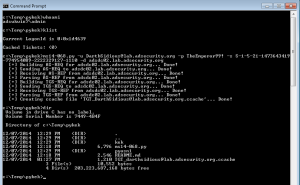

A partir de información específica, desde hace tiempo Mimikatz es capaz de crear un TGT muy especial de la cuenta de administrador de dominio. Esta información es:

Nombre de la cuenta de Administrador (Administrator)

Nombre completo del dominio (domain.local)

Dominio SID ( S-1-5-21-1723555596-1415287819-2705645101 )

Hash de la Cuenta NTLM krbtgt ( 6194bd1a5bf3ecd542e8aac9860bddf0 )

Eso es todo.

El ticket de oro se puede generar desde cualquier máquina, incluso fuera del dominio… Eso sí, el atacante tiene que tener acceso al hash de la contraseña de la cuenta KRBTGT y para ello tiene que ejecutar con privilegios Mimikatz en el servidor de dominio, es decir, que esta tarea es un “lujo” post-explotación.

Fuente:https://blog.segu-info.com.ar/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad