El malware sigue distintas estrategias de infección y ocultación. Hay algunos que son casos dignos de estudio, y que permiten analizar su forma de operar.

Entre el malware, el software de seguridad y los usuarios hay una especie de juego del gato y el ratón, y la posibilidad de que cualquiera de las tres partes gane la batalla es más bien escasa. En cuanto al malware lo interesante no es cómo opera el virus en sí, sino los métodos de infección que utiliza para entrar en un ordenador y quedarse ahí sin ser detectado, de paso permitiendo que otros programas maliciosos se ejecuten.

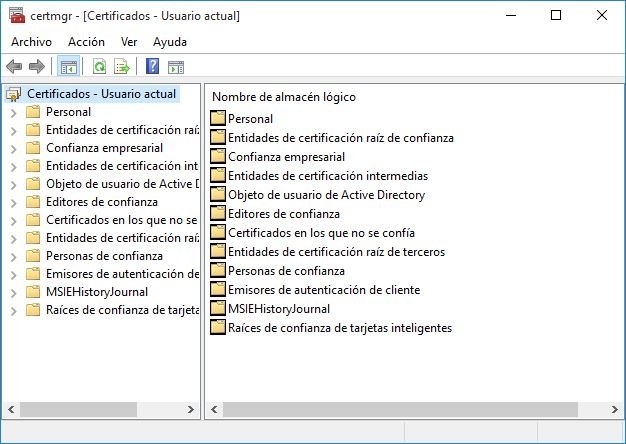

Uno de estos casos especiales es el del virus Vonteera, que sigue un procedimiento muy curioso para quedarse en el sistema una vez lo infecta: instala una tarea programada, un servicio, un browser helper object en Internet Explorer, reemplaza los accesos directos del escritorio del navegador a otros sitios web maliciosos o de phishing, habilita una política de Google Chrome que le permite instalar extensiones en el navegador que no pueden ser desinstaladas y añade varios certificados a la lista de Certificados en los que no se confía.

Un malware puede cambiar tu sistema operativo por completo desde dentro, y atendiendo almodus operandi de Vonteera vamos a intentar ofrecer una visión más pormenorizada de cómo funcionan dichas alteraciones. Evidentemente esto no se cumple para todos los virus, pero la forma de operar del que acabamos de nombrar nos sirve para poner un ejemplo de cómo lo hacen.

Trucos que usa un malware en Windows para evitar ser eliminado

Como has podido comprobar por todo lo que te acabamos de contar, hay malware dispuesto a buscar siempre una ruta, una debilidad con la que entrar en tu sistema y quedarse. O eso o bien busca secuestrar tus ajustes de usuario para sustituirlos por lo que los atacantes quieren. Nosotros vamos a nombrar las formas más corrientes por las que un virus puede cambiar por completo tu sistema.

Manipulación de accesos directos de navegadores

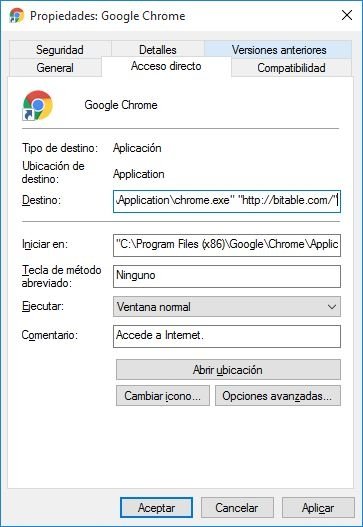

La alteración de un acceso directo de Internet es un recurso típico del adware

La alteración de un acceso directo de Internet es un recurso típico del adware

Este método es usado tanto por adware como por malware indistintamente. Cambiar el acceso directo del navegador permite manipular la pantalla de inicio, cargando un sitio web predeterminado por los atacantes.

Para comprobar que los accesos directos de tus navegadores están bien haz clic con el botón derecho encima de uno de ellos y elige Propiedades. Localiza la línea Destino y compruébala. Si encuentras una URL, significa que al hacer doble clic en el acceso directo se abrirá de forma predeterminada.

Instalación de servicios

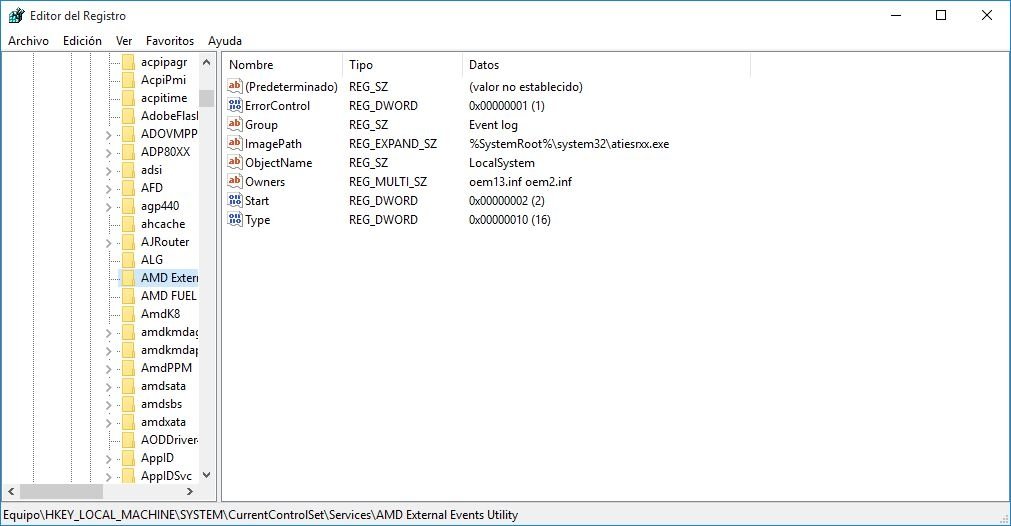

Para eliminar los servicios no deseados hay que acudir al Registro de Windows

Para eliminar los servicios no deseados hay que acudir al Registro de Windows

Puede que los servicios se inicien al arrancar el sistema operativo o cuando se necesiten, dependiendo de su configuración. Podrías consultar todos los servicios existentes pulsando la tecla de Windows, escribe services-msc y pulsa intro.

Aquí puedes ver todos los servicios que están funcionando en tu ordenador, pero la información es limitada. Se pueden ordenar por nombre o estado, pero no hay forma de ordenarlos por fecha de instalación. El sitio al que debemos ir a comprobar si ha habido malware que haya instalado servicios en nuestro sistema es el Registro de Windows.

Para ello volvemos a pulsar la tecla de Windows, escribimos regedit y pulsamos intro. Tendremos que navegar hasta llegar a la líneaHKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NombreDelServicio. Nos tendremos que fijar en la variable Tipo, ya que se resalta cada vez que un servicio se inicia.

Tareas programadas

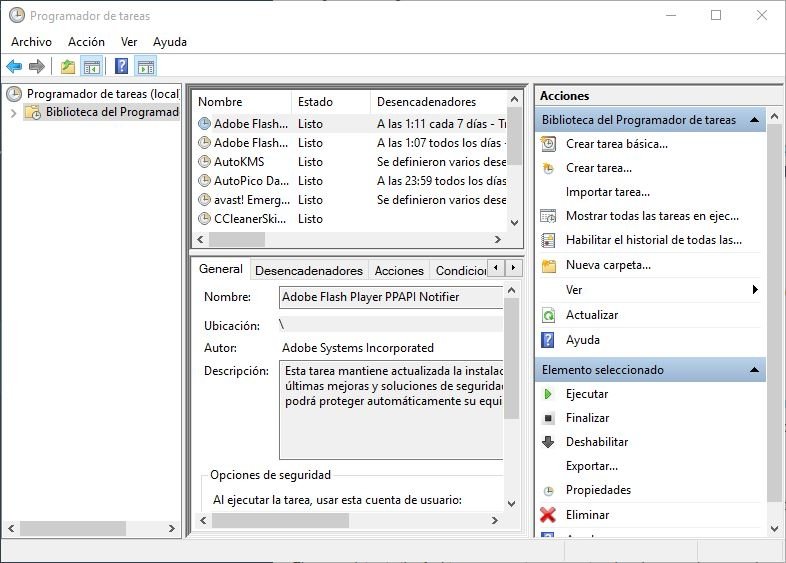

El malware puede programar sus propias tareas en el sistema operativo

El malware puede programar sus propias tareas en el sistema operativo

Las tareas se pueden ejecutar bajo ciertas condiciones, por ejemplo al arrancar o apagar el sistema, a una hora específica del día o cuando el ordenador no está haciendo nada. Paracomprobar las tareas programadas en Windows hay que hacer lo siguiente:

- Pulsa la tecla de Windows, escribe Taskchd.msc y pulsa intro.

- Elige Biblioteca del programador de tareas y repasa las tareas listadas ahí.

De esa forma podrás borrar tareas haciendo clic derecho y seleccionando Eliminar, deshabilitarlas o comprobar sus propiedades para ver cuándo se ejecutan y qué ejecutan.

Instalación de Browser Helper Objects o BHO

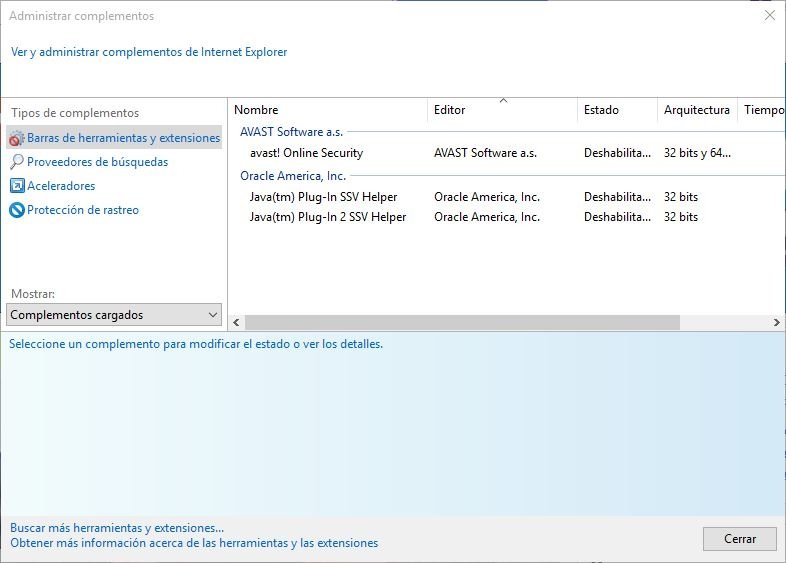

Los Browser Helper Objects son una puerta de entrada de adware

Los Browser Helper Objects son una puerta de entrada de adware

Los BHO sólo tienen soporte en Internet Explorer, el nuevo Microsoft Edge no los soporta. Funcionan de forma similar a las extensiones, lo que significa que pueden cambiar y guardar sitios de Internet, además de tráfico entre otras cosas. Además, en el caso de Internet Explorer son una puerta de entrada de adware.

Una forma de asegurarse de que no hay adware infectando Internet Explorer y, potencialmente, nuestro sistema, tendremos que entrar en Internet Explorer, pulsar la tecla ALT, entrar en el menúHerramientas y de ahí en Gestión de complementos. Podremos deshabilitar los que nos parezcan sospechosos haciendo clic con el botón derecho, y si no lo tenemos muy claro podremos solicitar más información sobre ellos también con el botón derecho, entre otras cosas su ID.

Para eliminarlos tendremos que a usar el Registro de Windows. Cuando estemos allí tendremos que entrar en el menú Editar y usar la función Buscar para buscar las IDs de las extensiones que queramos eliminar, y borrar todas sus claves del registro. Es recomendable crear una copia de seguridad antes de hacer esto por si algo va mal.

Políticas de Chrome

Chrome soporta una enorme lista de políticas que permite a las empresas configurar preferencias en el sistema en el que el navegador se ejecuta. Una de ellas es ExtensionInstallForeclist, que añade extensiones en el navegador para todos los usuarios de un sistema y que no se pueden desinstalar.

Las aplicaciones o extensiones maliciosas se instalan automáticamente, sin ningún tipo de consentimiento o interacción por parte del usuario, y todos los permisos pedidos se conceden automáticamente.

Certificados que no son de confianza

El malware puede revocar los certificados de los antivirus para bloquear su ejecución

El malware puede revocar los certificados de los antivirus para bloquear su ejecución

Al principio hablamos de que Vonteera había añadido certificados de programas antivirus en la lista de Certificados que no son de confianza en Windows. Esto evitaba que el malware pudiese ser eliminado, ya que no permitía la ejecución del antivirus.

Si ves que tus antivirus no arrancan, es posible que se deba a una revocación de certificados por culpa del malware. Para cambiar esto pulsa la tecla de Windows, escribe certmgr.msc y pulsaintro. Navega hacia los Certificados que no son de confianza, haz clic con el botón derecho del ratón encima de los de tus antivirus y antimalware y vuelve a habilitarlos.

Estas son las principales formas que tiene un malware de manipular tu ordenador. Como ya comentamos al principio, cada uno tiene formas de operar diferentes. Esto sólo es un ejemplo de algo que puede hacer un único virus y obviamente no se cumplirá para todos, pero puede servir para que te hagas una idea.

Fuente:https://www.malavida.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad