LUKS es el estándar de cifrado de discos utilizado por la mayor parte de las distribuciones Linux. Gracias a él, los usuarios pueden cifrar por completo los datos de sus discos duros para evitar que personas no autorizadas puedan acceder a ellos e incluso acceder al ordenador, si la unidad cifrada es la propia del sistema operativo, sin embargo, es posible que todos los sistemas que utilicen el cifrado LUKS estén expuestos a posibles ataques informáticos debido a una nueva vulnerabilidad descubierta por un investigador español.

Un investigador español, llamado Hector Marco, ha descubierto un fallo en la herramienta Cryptsetup utilizada para cifrar discos duros que puede permitir a un usuario saltarse el cifrado LUKS del disco pulsando tan solo la tecla “Intro” y manteniéndola pulsada durante 70 segundos (o un poco más, dependiendo de equipos). Al hacer esto, el sistema abre un terminal con permisos de root, teniendo así control total sobre el equipo.

Este investigador de seguridad descubrió el año pasado un fallo similar en GRUB2 que permitía saltarse la autenticación del gestor de arranque pulsando 28 veces la tecla “retroceso”, o borrar.

Esta vulnerabilidad ha sido registrada como CVE-2016-4484 y se encuentra pendiente de solución. Según el investigador que ha dado con ella, un atacante puede aprovechar esta vulnerabilidad para conseguir permisos de root en un equipo, recuperar información personal y privada sobre los usuarios del mismo e incluso llevar a cabo ataques de denegación de servicio, o DoS, capaces incluso de borrar datos del disco.

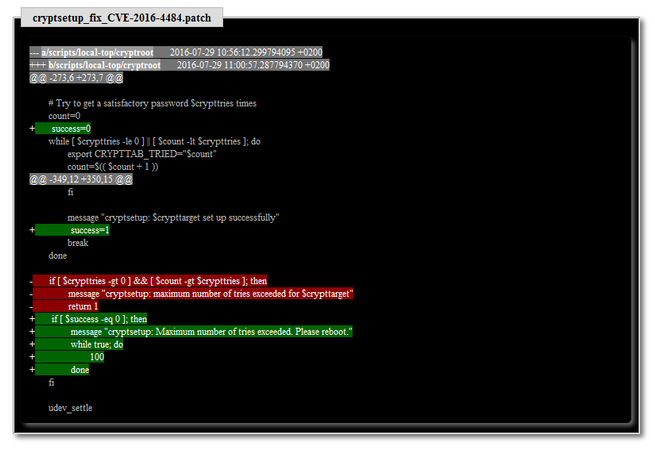

El fallo lo genera Cryptsetup al permitir un número indefinido de intentos para la contraseña.

Cuando un usuario intenta arrancar un sistema operativo con un disco que utiliza el cifrado de discos LUKS, necesita introducir la contraseña para descifrar el disco y poder acceder a los datos del mismo.

Este investigador de seguridad ha encontrado que Cryptsetup no maneja correctamente el proceso de arranque cuando se le pide al usuario la contraseña para descifrar el disco. Cada vez que el usuario introduce una contraseña, el software comprueba si corresponde con la correcta para proceder con el arranque. Por ello, si el usuario introduce varias contraseñas incorrectas hasta saturar la tarea de comprobación (manteniendo pulsado el intro), Cryptsetup identifica el sistema como un “ordenador lento” que necesita más tiempo para llevar a cabo la tarea y, por lo tanto, la herramienta permite volver a introducir la contraseña.

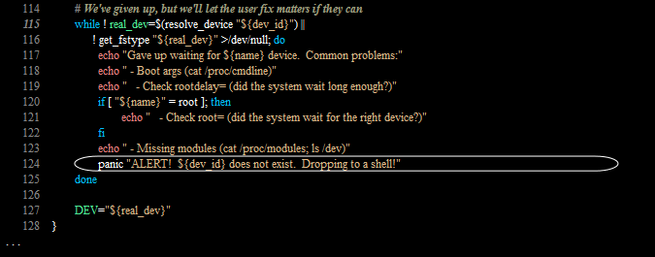

Debido a este fallo de diseño de Cryptsetup, tras un número de intentos simultáneos durante los 70 segundos (unos 95 intentos, más o menos, en una máquina x86, por ejemplo), la herramienta detecta un problema y abre un terminal, a modo “depuración”, con permisos de root.

La mayor parte de distribuciones Linux utilizan cifrado de discos LUKS, incluso los servidores en la nube

LUKS es el estándar de cifrado de discos duros en Linux, por lo tanto, prácticamente todas las distribuciones son vulnerables, desde las clásicas como Ubuntu y Debian hasta las distribuciones utilizadas en los servidores de la nube. Aunque por lo general es necesario que el atacante tenga acceso físico al sistema para explotar a mano el fallo, en el caso de la nube es posible incluso explotarlo de forma remota, algo bastante grave y que puede poner en peligro un gran número de plataformas.

Gracias al excelente soporte que tiene todo el ecosistema Linux, es muy probable que en las próximas horas aparezca un parche oficial que solucione definitivamente este problema, sin embargo, en lo que esto ocurre, se recomienda a los administradores que realicen los siguientes cambios en la configuración de Cryptsetup a modo de protegerse de esta vulnerabilidad.

De esta manera, podrán estar protegidos hasta la llegada del parche oficial.

Fuente: https://www.redeszone.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad