Un grupo de malware está utilizando los servidores CDN de Facebook para almacenar archivos maliciosos que posteriormente utiliza para infectar a los usuarios con troyanos bancarios. Los investigadores descubrieron varias campañas usando estos servidores de Facebook en las últimas dos semanas, y anteriormente, el mismo grupo también usaba Dropbox y los servicios de almacenamiento en la nube de Google para almacenar las mismas cargas maliciosas.

Grupo de malware utiliza Facebook

Los ataques anteriores que usaron URL de Google y Dropbox fueron documentados por Brad Duncan en un reportaje de julio, y son casi idénticos a los detectados la semana pasada por el investigador de seguridad MalwareHunter.

El grupo usa los servidores CDN de Facebook porque el dominio es de confianzapara la mayoría de las soluciones de seguridad y hay pocas posibilidades de tenerlo bloqueado, comparado con el alojamiento de malware en dominios raramente activos dentro de una red empresarial.

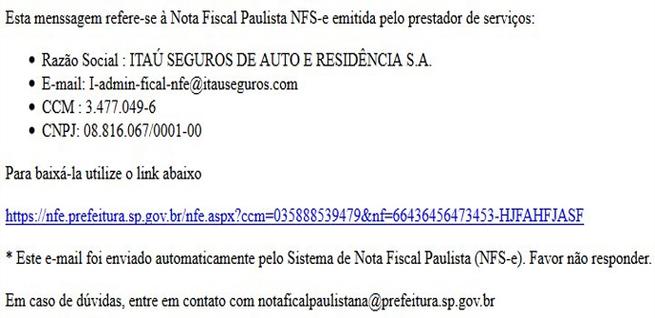

El proceso de infección comienza cuando los usuarios que reciben un correo electrónico falsificado de los atacantes. Estos correos electrónicos se presentan como comunicaciones oficiales de las autoridades locales y contienen un enlace.

Correos de spam

Los enlaces conducen a los servidores CDN (en sus siglas en inglés, Content Delivery Network) de Facebook. Los atacantes suben archivos en grupos de Facebook u otras secciones públicas, toman la URL del archivo y la agregan en correos electrónicos de spam. Uno de los enlaces maliciosos podría tener este aspecto:

https://cdn.fbsbx.com/v/t59.2708-21/20952350_119595195431306_4546532236425428992_n.rar/NF-DANFE_FICAL-N-5639000.rar?oh=9bb40a7aaf566c6d72fff781d027e11c&oe=59AABE4D&dl=1

Los usuarios que hagan click en el enlace descargarán un archivo RAR o ZIP. Estos archivos contienen un archivo de vínculo.

Si los usuarios hacen click en el archivo del vínculo, la ruta de acceso abreviado invoca una aplicación legítima instalada en la mayoría de los ordenadores con Windows, como Command Prompt o PowerShell, para ejecutar un script PowerShell codificado. Esta técnica de uso de aplicaciones locales para ocultar operaciones malintencionadas se conoce como “Squiblydoo”, y su propósito es eludir el software de seguridad de gama baja.

A partir de este momento, el script PowerShell codificado descarga y ejecuta otro script de PowerShell. Éste inicia una serie de operaciones. La segunda secuencia de comandos de PowerShell descarga un archivo DLL. Posteriormente descarga un archivo EXE legítimo y una segunda DLL.

Este laberinto de operaciones continúa con la creación de otro archivo de vínculo que apunta a un script VBS. El script de PowerShell entonces invoca el archivo de acceso directo. A su vez invoca la secuencia de comandos VBS, que a su vez ejecuta el archivo EXE legítimo y, por último, carga el segundo archivo DLL.

Ubicación geográfica

Según MalwareHunter, durante este proceso, el grupo también comprueba la ubicación geográfica del usuario basándose en su dirección IP. Si la víctima no es de un país aceptado, la operación de infección será abortada. Pero si la víctima es del país que esperan (Brasil en esta campaña) el archivo EXE legítimo carga un archivo DLL malicioso.

Este archivo DLL entonces descarga e instala Banload, un descargador de malware que más tarde se utiliza para entregar un troyano bancario que sólo se dirige a usuarios brasileños, que ESET detecta como Win32 / Spy.Banker.ADYV.

De momento está afectando únicamente a usuarios brasileños, aunque no descartan que llegue a extenderse a otros países.

Fuente:https://www.redeszone.net/2017/09/11/grupo-malware-utiliza-facebook-llegar-los-usuarios/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad