Cada vez, los piratas informáticos utilizan nuevas técnicas para evitar ser detectados y poder campas a sus anchas por la red sumando el mayor número de víctimas posible. Recientemente, un experto de seguridad, oculto bajo el seudónimo de FireFOX, ha detectado una nueva pieza de malware no detectada hasta ahora ya que, debido a su paranoia, antes de su ejecución lanza una serie de comprobaciones y comprueba la existencia de más de 400 firmas antivirus y software de seguridad diferentes y, de detectar la más mínima sospecha de esta existencia, cancela su ejecución para pasar totalmente desapercibida.

Este malware ha sido denominado como “Furtim“, aunque los expertos de seguridad lo conocen como “The paranoid malware“, o el malware paranoico que lleva infectando sistemas desde hace casi un año. Justo antes de su instalación y ejecución, el malware analiza el sistema en busca para comprobar si está siendo ejecutado en un espacio aislado, o sandbox, o en un sistema operativo virtualizado. Si esta primera comprobación pasa con éxito, el malware también busca en el sistema la existencia de cualquier aplicación de análisis forense o la existencia de un software antivirus de una lista con más de 400 software de seguridad diferentes.

Si no detecta ni una máquina virtual, ni un cajón de arena, ni herramientas forenses ni la más mínima presencia de un software antivirus, el malware modifica los DNS del sistema por los de Google y Level3 para evitar sistemas de filtrado de IPs y bloquea el acceso a más de 250 dominios diferentes relacionados con seguridad, como webs de análisis de archivos y de descarga de antivirus.

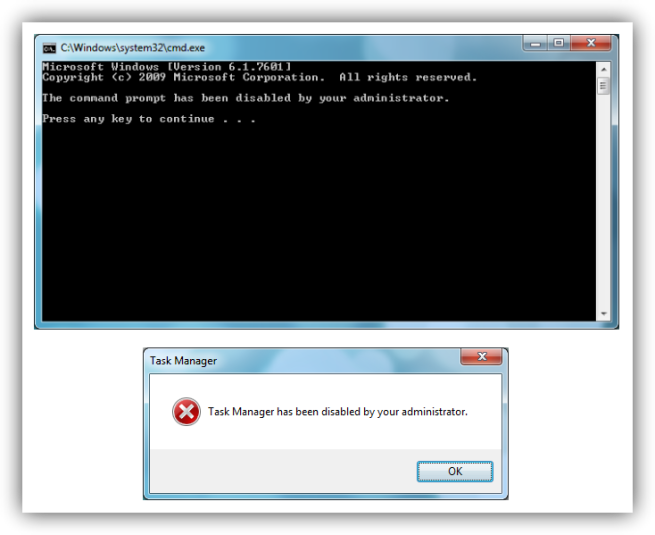

Por si fuera poca la paranoia del malware, este desactiva todas las notificaciones del sistema operativo y bloquea el acceso a la línea de comandos y al administrador de tareas de Windows.

Si todo está correcto, el malware finalmente se aventura en el sistema, recopilando todo tipo de información (contraseñas de servidores FTP, credenciales de correo electrónico, historial de webs visitadas, contraseñas guardadas en el navegador, etc) con la que se encuentre y enviándola a un servidor con IP rusa pero que, después, se resuelve en una dirección de origen ucraniano. A la hora de intentar aplicar ingeniería inversa, el malware también ha presentado cierta resistencia, especialmente a la hora de adivinar el servidor de control remoto real.

Furtim aún esconde un payload con fines desconocidos

FireFOX ha conseguido averiguar el funcionamiento de dos de los tres payloads de este malware. El primero de ellos se encarga de desactivar todas las opciones de ahorro de energía del sistema (apagado automático, suspensión e hibernación) para garantizar su funcionamiento continuo y el segundo es el payload encargado de recopilar los datos antes mencionados y enviarlos al servidor remoto, sin embargo, esto no acaba aquí.

Según el investigador, aún existe un tercer payload totalmente desconocido al que no ha conseguido hacer ingeniería inversa para crackearlo y ver cómo funciona.

A nivel malicioso, esta herramienta no esconde nada nuevo, se trata de un simple software espía que roba los datos de las víctimas, sin embargo, los responsables de la misma, aún desconocidos, han puesto mucho cuidado en los módulos de auto-protección para evitar su detección, hasta el punto de ser considerado como un malware paranoico. Y recordamos que aún queda un payload por descubrir. ¿Será un ransomware? ¿Una herramienta para controlar los ordenadores de forma remota? No se sabe, lo único seguro es que la web de FireFOX fue víctima de un ataque DDoS en cuanto publicó el análisis de este malware, por lo que está claro que algo grande se esconde en él.

Fuente:https://www.redeszone.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad