Han pasado dos semanas desde que ESET creó una herramienta de descifrado para Teslacrypt, que permite a las víctimas de este ransomware recuperar sus archivos. Esto pasó luego de que los creadores de la amenaza terminaran su actividad criminal y, desde entonces, 32.000 usuarios alrededor del mundo han aprovechado la oportunidad descargando la herramienta.El siguiente mapa muestra las descargas:

Pero incluso con Teslacrypt abandonando su territorio, las familas de malware extorsivomantienen su prominencia entre los cibercriminales. Con incesantes olas deJS/TrojanDownloader.Nemucod y JS/Danger.ScriptAttachment tratando de descargar variantes de Locky, parecía que este ransomware sería el que reclamaría el protagonismo, pero no es del todo así.

Según las estadísticas de ESET LiveGrid®, hay otro jugador en escena, mostrando un nivel mayor de prevalencia: Win32/Filecoder.Crysis.

Conociendo al ransomware Crysis

Los análisis muestran que este ransomware es capaz de cifrar archivos en unidades fijas, móviles y de red. Usa fuertes algoritmos de cifrado y un sistema que lo hace difícil de romper en un tiempo razonable.

Durante nuestra investigación hemos visto diferentes formas en que se propaga este malware. En la mayoría de los casos, los archivos de Crysis se distribuyeron como adjuntos en correos electrónicos de spam, usando doble extensión.

Otro vector usado por los atacantes fueron los archivos maliciosos disfrazados de instaladorescon apariencia inofensiva, que se distribuyeron en línea y en redes compartidas. Para ser más persistente, el ransomware Crysis crea entradas de registro, de manera que sea ejecutado en cada inicio del sistema.

Al ser ejecutado, cifra todos los tipos de archivos, incluyendo aquellos sin extensión, dejando intactos solo los propios y los necesarios para la operación del sistema. El troyano recolecta el nombre de la computadora y varios archivos cifrados para enviarlos al servidor remotocontrolado por el atacante. En algunas versiones de Windows también intenta ejecutarse con privilegios de administrador, extendiendo la lista de archivos a ser cifrados.

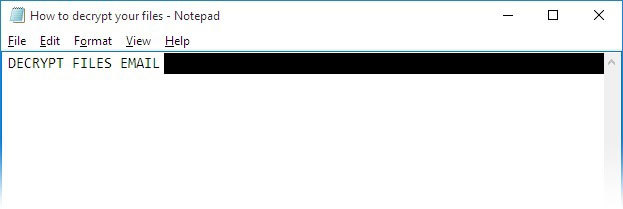

Esta es la instrucción para que las víctimas reciben:

Tras terminar con su tarea maliciosa, deja un archivo de texto llamado “Cómo descifrar tus archivos.txt” en la carpeta Desktop (Escritorio). En algunos casos, está acompañado de la imagen “DECRYPT.jpg”, que muestra el mensaje de rescate como fondo de pantalla.

La información provista inicialmente está limitada a dos direcciones de correo de contacto de los extorsionadores. Tras enviarles el e-mail, la víctima recibe más instrucciones.

Entre otras cosas, incluye el precio de la herramienta de descifrado, que oscila entre 400 y 900 euros. La víctima recibe la orden de comprar bitcoins y enviarlos a la billetera virtual de los operadores, especificada al final del mensaje.

Sin embargo, las víctimas infectadas por variantes más viejas de Win32/Filecoder.Crysis tienen chances de recuperar sus archivos sin pagar a los atacantes, si solicitan ayuda de un equipo de soporte especializado como el de ESET, por ejemplo.

Naturalmente, como ante cualquier ransomware, la mejor protección es la prevención: principalmente, contar con una solución de seguridad que detecte y bloquee amenazas y unbackup actualizado que te permita recuperar tus archivos.

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad