No es muy habitual ver que una amenaza utilice otros servicios para completar de forma satisfactoria sus acciones. Sin embargo, los propietarios de CryLocker, una nuevo ransomware que ha aparecido en la red, han creído conveniente hacer uso de servicios de Internet legítimos para proceder al almacenamiento de los archivos cifrados de los equipos de los usuarios, además de un servidor de control remoto.

De acuerdo a las investigaciones llevadas a cabo por diverso personal de seguridad, Imagur, Pastee o Google Maps son algunos de los servicios legítimos que se están utilizando en la actualidad, sirviendo hasta el momento para infectar a cerca de 10.000 usuarios en tan solo dos semanas, una cifra más que significativa. Habrá que observar posteriormente cuál es la progresión ya que en la mayoría de amenazas de este tipo el comienzo acostumbra a ser bueno pero sin apenas llegar al mes de vida la capacidad de infecciones desciende hasta casi ser cero.

También se ha concretado que la amenaza está preparada para detectar cuál es el idioma del teclado, evitando la ejecución en sistemas operativos que posean en la configuración de este elemento un idioma perteneciente a países del este.

En lo referido a las infecciones se trata de algo que no está centralizado en un país concreto, pero sí que se ha podido ver como CryLocker afecta sobre todo a equipos que están ubicados en territorio europeo y que hacen uso de un sistema operativo Windows, algo que era bastante previsible, sobre todo porque más del 95% de estas amenazas están dirigidas contras los equipos que hacen uso de sistemas operativos de los de Redmond.

Por el momento no se pueden recuperar los archivos afectados por CryLocker

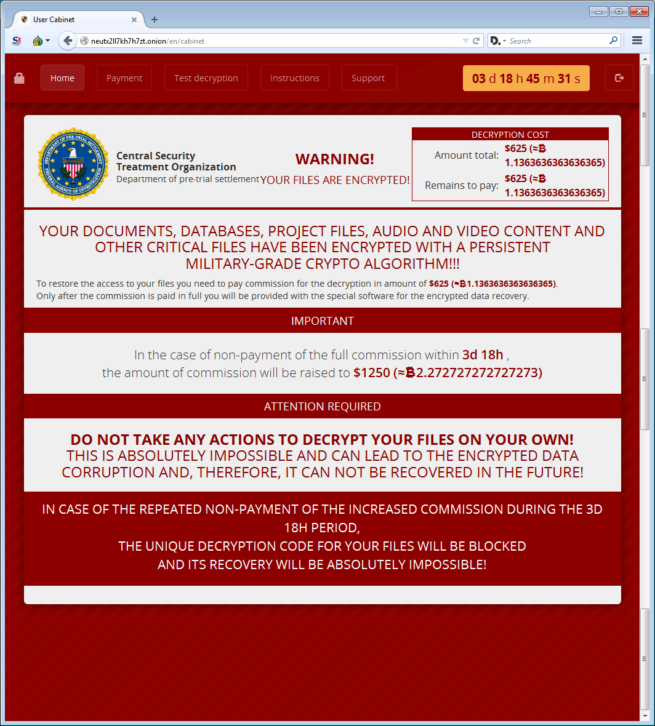

El funcionamiento resulta similar al de otras amenazas, modificando el fondo de escritorio del equipo infectado y abriendo un documento web en el que se explica de forma detallada que es lo que ha sucedido con los archivos del equipos. Estos se encuentran cifrados y se les añade una extensión .cry, solicitando el pago de 1,1 Bitcoin para recuperar el acceso a los mismos.

Teniendo en cuenta que se trata de una novedad, los usuarios por el momento no tienen a su disposición una herramienta que permita la recuperación de los archivos de forma sencilla y gratuita.

Los expertos en seguridad añaden que mientras Imagur o Pastee se utilizan para subir aquellos archivos de imagen almacenados en los archivos afectados antes de proceder a su cifrado, Google Maps se utiliza para ubicar la infección y llevar algún tipo de estadísticas al respecto.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad