Un Rootkit es un conjunto de programas que parchean y troyanizan el sistema operativo. No hay que confundir a estos con los troyanos. Su código que en principio no es dañino por sí solo, usado conjuntamente con un virus, un troyano o spyware resulta muy peligroso, porque no deja huella.

Las posibilidades que aporta un rootkit son infinitas, desde troyanizar el sistema de autentificacion para posibilitar el acceso a un usuario que no este presente en el archivo de contraseñas (invisible desde la vista del propio administrador), parchear un sistema de deteccion de intrusos (IDS), parchear la auditoria para que no se audite las acciones de un determinado usuario, etc.

El mejor método para detectar un rootkit es apagar el sistema que se considere infectado y revisar o salvar los datos arrancando desde un medio alternativo, como un CD-ROM de rescate o una memoria USB debido a que un rootkit activo puede ocultar su presencia.

Los programas antivirus mejor preparados suelen identificar a los rootkits que funcionan mediante llamadas al sistema y peticiones de bajo nivel, las cuales deben quedar intactas. Si hay alguna diferencia entre ellas, se puede afirmar la presencia de un rootkit. Los rootkits intentan protegerse a sí mismos monitorizando los procesos activos y suspendiendo su actividad hasta que el escaneo ha finalizado, de modo que el rootkit no pueda ser identificado por un detector.

Para detectar rootkits se utilizan herramientas que detecta: procesos, servicios, archivos, carga dedrivers, drivers ocultos, librerías, la creación de procesos, conexiones TCP/IP y entradas en el registro. Como las que se muestran aquí.

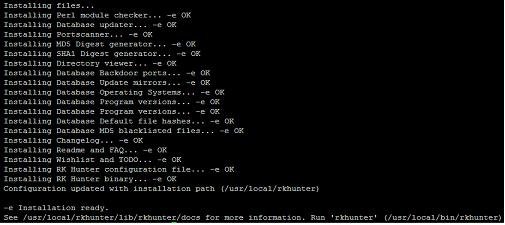

Rootkit Hunter.

Se trata de una herramienta que detecta rootkits y exploits locales en el sistema, escaneando ficheros y directorios en busca de ficheros usados por rootkits y realizando comparaciones con testeo MD5.

Entre sus características destaca:

- Detecta los rootkits: IntoXonia, NG rootkit , rootkit Phalanx2…

- Soporte para archivos TCB shadow.

- Chequea las características de los inodos de los archivos.

- Testea configuración de SSH.

Rootkit Hunter ha sido testeado en los siguientes sistemas: AIX 4.1.5 / 4.3.3, ALT Linux, Aurora Linux, CentOS 3.1 / 4.0, Conectiva Linux 6.0, Debian 3.x, FreeBSD 4.3 / 4.4 / 4.7 / 4.8 / 4.9 / 4.10, FreeBSD 5.0 / 5.1 / 5.2 / 5.2.1 / 5.3, Fedora Core 1 / Core 2 / Core 3, Gentoo 1.4/2004.0/2004.1, Macintosh OS 10.3.4-10.3.8, Mandrake 8.1 / 8.2 / 9.0-9.2 / 10.0 / 10.1, OpenBSD 3.4 / 3.5, Red Hat Linux 7.0-7.3 / 8 / 9, Red Hat Enterprise Linux 2.1 / 3.0, Slackware 9.0 / 9.1 / 10.0 / 10.1, SME 6.0, Solaris (SunOS), SuSE 7.3 / 8.0-8.2 / 9.0-9.2, Ubuntu y Yellow Dog Linux 3.0 / 3.01.

Más información y descarga de Rootkit Hunter:

https://sourceforge.net/projects/rkhunter/

Sophos Anti-Rootkit.

La compañía de seguridad Sophos tiene potente herramienta para la detección de estas amenazas, que es totalmente gratuita y muy eficaz.

Fuente:https://www.gurudelainformatica.es/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad