En la Security Analyst Summit 2016 nuestro equipo de Investigación y análisis global (Global Research and Analysis Team o GReAT, en inglés) ha publicado una amplia investigación sobre la herramienta de acceso remoto (RAT) Adwind. Esta herramienta maliciosa también se conoce como AlienSpy, Frutas, Unrecom, Sockrat, JSocket o JRat. Se ha ido desarrollando durante varios años y distribuyéndose a través de una plataforma de malware como servicio, lo que significa que cualquier persona que pague una pequeña cantidad (de 25 a 300 dólares) por el servicio, podrá utilizar esta herramienta maliciosa en su beneficio.

Nuestros investigadores descubrieron grandes esta plataforma de malware durante un ataque dirigido a un banco de Singapur. El malware se introdujo con la forma de archivo Java malicioso adjuntado en un correo electrónico de spear phishing que recibió un empleado del banco. Básicamente, se trata del típico ejemplo de cómo se puede distribuir este malware.

Algunas de las características de este malware captaron la atención de los investigadores. En primer lugar, la capacidad de ejecutarse en múltiples plataformas: además de Windows, también puede infectar a otros sistemas operativos como Linux, OS X y Android. Aunque Java no es la plataforma más común para el malware, aún está considerada como la segunda mayor vulnerabilidad de seguridad y requiere un parcheo constante; la primera es sin duda el plugin de Flash de Adobe. Por otra parte, las aplicaciones de Java están diseñadas para que funcionen en cualquier sistema operativo. Esto hace que Java sea muy cómodo para el desarrollo de malwaremultiplataforma. Esta es básicamente la razón por la que Oracle emplea gran parte de sus esfuerzos en la mejora de la seguridad de Java.

:l segundo aspecto destacado acerca de este malware fue que no lo detectaban los programas de antivirus.

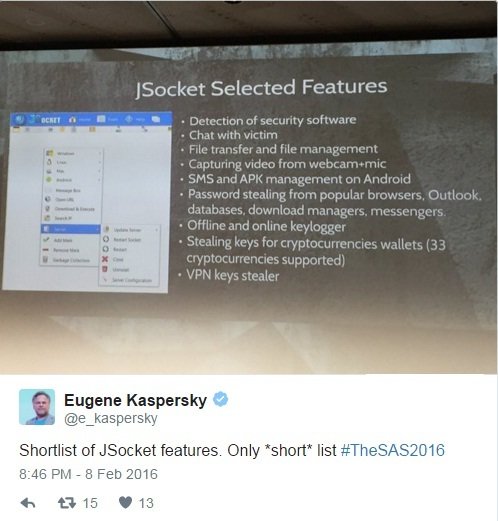

En tercer lugar, se trataba de un malware muy completo: entre sus funciones se incluye la capacidad de registrar las pulsaciones de teclado; el robo de las contraseñas almacenadas en la caché, los certificados VPN y las claves de los monederos de criptomonedas; tomar capturas de pantalla; grabar vídeos, fotos y el sonido del micrófono y la webcam del ordenador; recopilar información del usuario y del sistema; gestionar los SMS en el caso del sistema operativo de Android, etc. Por lo tanto, lo único que limita a los criminales es su imaginación y sus habilidades.

:n definitiva, se trata de una herramienta de espionaje multiplataforma muy poderosa. Tras la investigación de la actividad del malware, nuestros investigadores llegaron a la conclusión de que la historia de Adwind es mucho más emocionante de lo que parecía al principio.

Al parecer, este malware se ha ido desarrollando durante varios años y sus primeras apariciones se dieron ya en 2012. Ha recibido diferentes nombres a lo largo del tiempo: sus creadores lo denominaron como Frutas en 2012, como Adwind en 2013, Unrecom y AlienSpy en 2014 y en 2015 como JSocket.

.s expertos de GReaT creen que un único individuo está tras la plataforma de Adwind, y ha estado desarrollando nuevas características y módulos durante al menos los últimos cuatro años. A pesar de todos los problemas de seguridad de Java, esta plataforma no fue creada para facilitar la vida de los cibercriminales, y el autor de Adwind ha tenido que sortear algunos obstáculos para que el malware funcione. También es posible que esta persona haya subcontratado a alguien para que realice algunas de las tareas, pero todos sus esfuerzos parecen estar bien recompensados: según nuestros cálculos, el servicio completo podría generar unos ingresos de alrededor de 200.000 dólares al año. Aun así, debemos tener en cuenta que la última versión del portal fue lanzada en el verano del 2015, por lo que el criminal puede que esté esperando aún el dinero.

:n un principio la interfaz de la plataforma solo estaba disponible en español, pero más tarde se lanzó también en inglés. Con esta actualización, Adwind fue reconocido a nivel mundial por todo tipo de cibercriminales, incluyendo a los estafadores que llevan a cabo fraudes avanzados, los comercios con competencia desleal, los mercenarios cibernéticos contratados para espiar a personas y organizaciones. También puede utilizarlo cualquier persona que quiera espiar a un conocido.

La localización de las víctimas también ha cambiado durante estos años. En 2013, el foco estaba en los países árabes y de habla hispana. Al año siguiente, los criminales dirigieron sus ataques a Turquía e India, seguidos por los Emiratos Árabes, EE.UU. y Vietnam. En 2015 Rusia fue el centro de atención, junto a los Emiratos Árabes, Turquía, EE.UU. y Alemania. En la actualidad, Adwind se vende a cibercriminales de todo el mundo.

Por lo que sabemos, ha habido más de 443.000 víctimas en estos cuatro años. También cabe destacar que hubo un gran pico de infecciones a finales de 2015. Desde agosto de 2015 a enero 2016, más de 68.000 usuarios recibieron malware Adwind RAT. Además, en agosto de 2015, estemalware se vio envuelto en un tema de espionaje cibernético. Al parecer, una de las soluciones de Adwind, la llamada AlienSpy, fue utilizada para espiar a un fiscal argentino que fue encontrado muerto en su apartamento, bajo extrañas circunstancias, en enero de 2015.

os criminales que compraron y utilizaron el kit de Adwind, dirigieron sus ataques a individuos particulares y pequeñas y medianas empresas de diferentes sectores, incluyendo: el sector de la producción, las finanzas, la ingeniería, el diseño, la venta al por menor, el gobierno, los transportes y las telecomunicaciones, entre otros.

Por ello, animamos a las empresas a que revisen el uso de la plataforma Java y que lo desactiven en todas las fuentes no autorizadas.

Fuente:https://blog.kaspersky.es

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad