El año pasado, hemos visto un aumento en el número de procesadores de tarjetas de crédito en Magento y en otros sitios basados en el comercio electrónico. De hecho, hemos encontrado nuevas variantes casi todas las semanas. No es ninguna sorpresa que los sitios web de comercio electrónico sean rentables para los atacantes. A pesar de que los atacantes tienen muchas maneras de hacer dinero a partir del hackeo de sitios web (como con la distribución de malware y spam de SEO), robar tarjetas de crédito es una de las formas esperadas.

Es de conocimiento común que pueden haber riesgos asociados con las compras en línea. El robo de identidad y de datos de tarjetas de crédito siguen siendo motivo de preocupación entre los compradores. Si un sitio web acepta pagos con tarjeta de crédito y no es PCI compliant, puede recibir multas y sufrir otras sanciones si sus clientes se ven afectados por hacks de este tipo.

Como regla general, el código malicioso robará los números de tarjetas de crédito o datos de acceso y los envíara al correo electrónico del atacante, o lo añadirá a un archivo. En este caso, sin embargo, hubo un cambio.

Escaneando Magento Por Procesadores

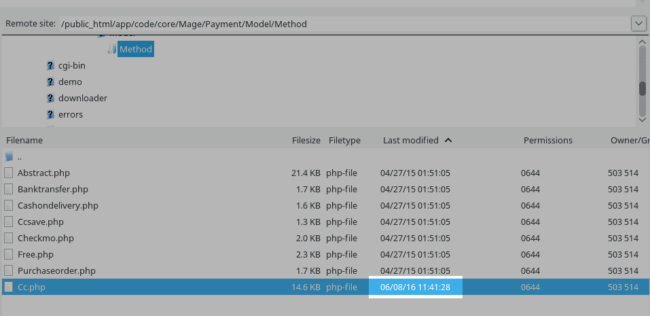

Nuestros escaneos iniciales no mostraron nada, lo que significaba que teníamos que investigar más a fondo. Con los sitios web de Magento, hay algunos temas comunes cuando se trata de la limpieza y la eliminación de los procesadores de tarjetas de crédito. Decidí verificar el siguiente archivo del core de Magento:

app/code/core/Mage/Payment/Model/Method/Cc.php

Este es un lugar muy común en el que los atacantes ponen código en procesadores de sitios web Magento:

¡Increíble! El archivo se ha modificado recientemente, en comparación con el resto de los archivos en este directorio. La fecha de la última modificación y la hora pueden ser evidencias para limitar el alcance de la investigación de los archivos infectados.

En este caso, el archivo hizo lo que se esperaba.

Datos de Tarjetas de Crédito en Archivos de Imágenes

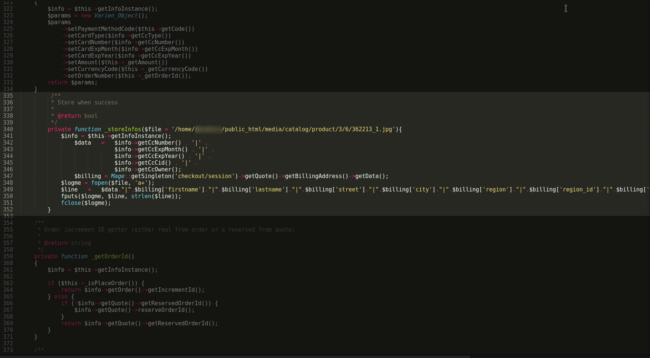

Analizando el Cc.php , encontré el código malicioso que pone los datos robados en un archivo de imagen.

Esto no es nada inusual. De hecho, es una característica de muchos procesadores de tarjetas de crédito que <hemos visto recientemente.

Los atacantes utilizan archivos de imagen como técnicas de ofuscación para ocultar los detalles robados del propietario del sitio web. El archivo de imagen en general no contiene una imagen real, sin embargo, no se suele sospechar que un archivo de imagen puede contener malware. Esto le da al atacante un lugar secreto para almacenar datos. Si el atacante había elegido un archivo de texto simple para almacenar los detalles de la tarjeta de crédito robados, sería más fácil alguien descubrir y tomar medidas para eliminar el hack.

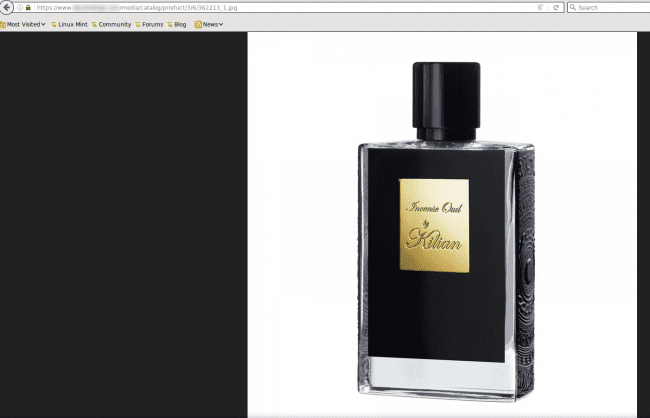

El más incríble en este caso es que la imagen efectivamente funcionaba:

¡Parece una imagen legítima del sitio web!

Imagen Legítima

La parte más interesante es que esta imagen era relacionado con los productos que se venden en el sitio web de la víctima. La mayoría de los propietarios de sitios web serían engañados al ver esta imagen y al abrirla, lo que demostraría que realmente funcionaba.

A menudo, cuando se trata de ver las imágenes que contienen tarjetas robadas, se recibe un mensaje de error como este:

Error al abrir la imagen

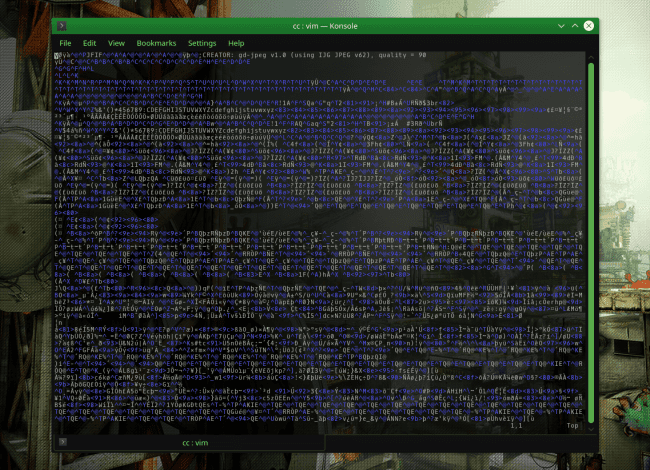

Incluso cuando se comprueba el origen de la imagen, nada parecía extraño al principio:

Parecía una imagen típica al observar su código en un editor de texto. La masa de código se traduce en programas de visualización de imágenes y se puede mostrarla. El código fuente detrás de la imagen parecía estar cifrado.

En este caso, tuve que echar un vistazo más de cerca para averiguar lo que el atacante había hecho con las credenciales robadas.

Por debajo del código legítimo de la imagen había una larga lista de números de tarjetas de crédito robadas:

Nosotros borramos el contenido para proteger a los inocentes, pero se puede ver los cuatro primeros números de una serie de tarjetas de créditos robadas.

La mayoría de las personas afectadas por este procesador de tarjetas de crédito Magento estaban en los Estados Unidos, pero algunos estaban en Japón, Turquía y Arabia Saudita (incluso algunos cerca de mí, en Vancouver, BC).

Para obtener los números robados, el atacante no tiene ni siquiera que mantener el acceso al sitio web. La imagen era accesible al público. Todo que el atacante tenía que hacer era descargar la imagen desde el sitio web como cualquier otra imagen y leer su código fuente.

Por supuesto, hemos excluido todos los contenidos de forma que nadie sería capaz de descargarlo a partir de ahora.

Fuente:https://blog.sucuri.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad