La semana pasada, varios expertos de seguridad advertían sobre una nueva vulnerabilidad descubierta en los sistemas operativos Linux, denominada como Dirty Cow, la cual llevaba presente más de 9 años (concretamente desde la versión 3.6 del Kernel Linux, liberada en el año 2007), y que podía permitir la elevación de privilegios dentro de los sistemas afectados hasta lograr el máximo nivel de los sistemas Linux: root.

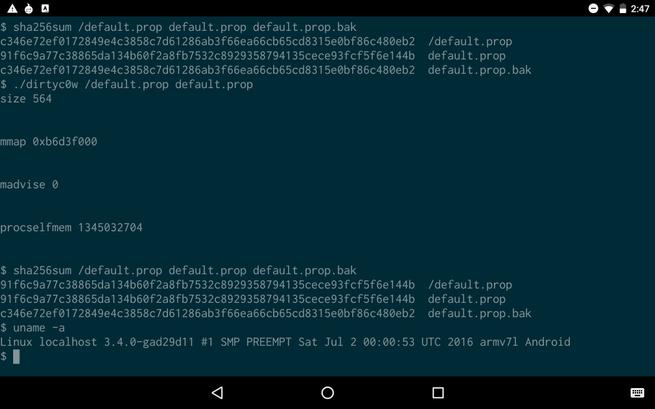

Una vez que los expertos de seguridad de Red Hat dieron a conocer dicha vulnerabilidad, registrada como CVE-2016-5195, muchos investigadores y hackers empezaron a investigarla para poder analizar la repercusión real de la misma. Tras varias pruebas, un investigador llamado Phil Oester ha descubierto que el fallo también está presente en los sistemas Android y que, con un sencillo exploit, puede llegar a conseguir hacer root a cualquier dispositivo que ejecute una versión de Android igual o inferior a Android 6.0.1 Marshmallow.

Aunque en realidad el concepto es muy sencillo, su implementación es algo más complejaya que se deben cumplir una serie de condiciones para poder conseguir los permisos de root en Android a través de esta vulnerabilidad. Sin embargo, el peligro está ahí, y es cuestión de tiempo que algunos piratas informáticos incluyan el exploit en sus aplicaciones maliciosas con el fin de conseguir permisos de root en los dispositivos vulnerables y poder llevar las infecciones más allá.

Dirty Cow es una vulnerabilidad mucho más peligrosa de lo que se pensaba

Cuando esta vulnerabilidad se hizo pública, la mayoría de los investigadores la consideraron como importante, pero no crítica. Sin embargo, a medida que han ido pasando los días, se han encontrado nuevos vectores a través de los cuales puede explotarse, aumentando seriamente la peligrosidad de la misma. Además, al ser una vulnerabilidad del Kernel Linux, cualquier sistema operativo que lo utilice, como Android e incluso los dispositivos del Internet de las Cosas, son potencialmente vulnerables y están potencialmente expuestos a ella.

Prácticamente cualquier usuario de Linux puede actualizar el kernel de su sistema operativo con más o menos dificultad para protegerse de Dirty Cow, sin embargo, en el caso de Android esto va a ser bastante más complejo ya que, como hemos explicado en muchas ocasiones, las actualizaciones dependen de los fabricantes, y estos pasan, literalmente, de actualizar los dispositivos de los usuarios.

Con el tiempo, los usuarios con dispositivos nuevos y de gama alta podrán actualizar sus dispositivos a una nueva versión de Android que solucione esta vulnerabilidad, sin embargo, cerca del 90% de los usuarios no lo hará, teniendo que recurrir a roms cocinadas como CyanogenMod para esta tarea.

Fuente:https://www.redeszone.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad