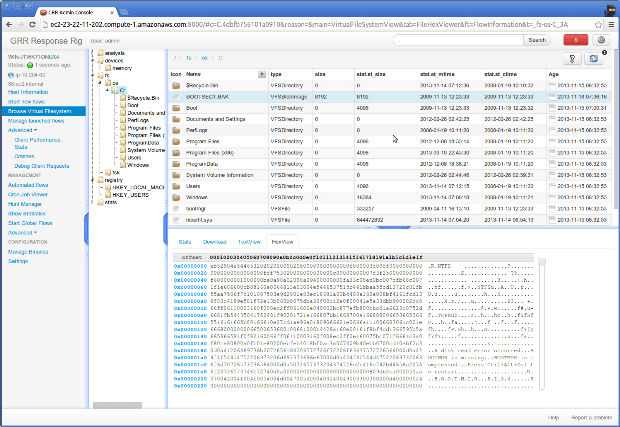

GRR es una herramienta de respuesta rápida a ataques centrado en análisis forense remoto de sistemas. Esta compuesta por dos partes: un agente escrito en Python (cliente) que se instala en los sistemas de destino donde se quiere realizar el análisis forense y infraestructura de servidor en Python que puede manejar y hablar con el agente.

Un agente se implementa en sistemas que se desean investigar. Una vez desplegado, cada sistema se convierte en un cliente GRR y que puede empezar a recibir mensajes desde los servidores de frontend. Cada mensaje le dice al cliente que ejecute una acción específica del cliente y devolverá los resultados. Una acción del cliente es simplemente un código conocido que el agente sabe cómo ejecutar (tales como la obtención de la lista de archivos en un directorio o la lectura de un tampón de un archivo).

Estas acciones se invocan del lado del servidor a través de lo que llamamos flujos. Un flujo es una pieza de código del lado del servidor que solicita el sistema de GRR para programar llamadas remotas a un cliente y tiene cierta lógica adicional para decidir qué hacer sobre la base de los resultados de llamada.

Este flujo se ejecuta en un cliente a petición de un usuario. Para ello, se puede utilizar la web de interfaz gráfica de usuario (GUI), que permite a un usuario GRR iniciar flujos de clientes y revisar los resultados. O también se puede utilizar la consola basada en texto para hacer lo mismo.

Cualquier flujo que se puede ejecutar en una sola máquina también se puede ejecutar en varias. Una búsqueda permite la ejecución de un flujo en todo el conjunto de maquinas, o cualquier subconjunto de máquinas que hablan con el servidor GRR.

Características del cliente:

- Multiplataforma, compatible entre plataformas: Linux, OS X y Windows.

- Permite análisis de la memoria remota en vivo en sistemas: Linux, OS X y Windows a través de la la aplicación Rekall de análisis forense de memoria.

- Realiza búsqueda y descarga de archivos y el registro de Windows.

- Infraestructura de comunicación segura diseñada para un despliegue a través de Internet.

- Soporte de actualización automática del cliente.

- Seguimiento detallado de: la CPU del cliente, memoria, uso de IO…

Características del Servidor:

- Capacidades de respuesta y manejo de la mayoría de las tareas de respuesta a incidentes y análisis forense.

- A nivel de sistema operativo y el acceso al sistema de archivos en bruto, utilizando el SleuthKit (TSK).

- Permite búsquedas a través de una flota de máquinas.

- Back-end completamente escalable para manejar grandes despliegues.

- Programación de automatizado de tareas para tareas repetitivas.

- Diseño asíncrono que permite futura programación de tareas para los clientes, diseñados para trabajar con una gran flota de ordenadores portátiles.

- AngularJS interfaz de usuario web y interfaz de programación de aplicaciones REST JSON.

- Completamente programable mediante la consola IPython.

- Las características básicas para establecer una línea del tiempo de las evidencias recogidas.

Esta herramienta nos permite realizar un análisis forense de forma rápida y remota, cuando detectamos un ataque en nuestra organización y queremos evaluar rápidamente los daños y recoger las evidencias.

Fuente:https://www.gurudelainformatica.es

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad