La Noche de Brujas está sobre nosotros y el terror se estremece en el aire. El miedo puede paralizar y precipitar a tomar decisiones irracionales… y los cibercriminales lo saben. No satisfechos con robar o secuestrar tu información, algunos autores de malware se han dado a la tarea de nublar el juicio de sus víctimas aterrándolas hasta la médula con escenificaciones tan elaboradas que parecen extraídas de una obra de Hitchcock.

Para que aprendas a ahuyentar a estas amenazas, en WeLiveSecurity hemos reunido algunos de los códigos más escalofriantes que han emergido de las tinieblas en un listado que te pondrá la piel de gallina. Pero ¡cuidado! No olvides mantener la luz encendida mientras lees, pues quién sabe qué habite en los rincones digitales de tu computadora.

Este Halloween, procura que ninguna de estas cuatro amenazas te asuste.

#1 Jigsaw: el juego del ransomware

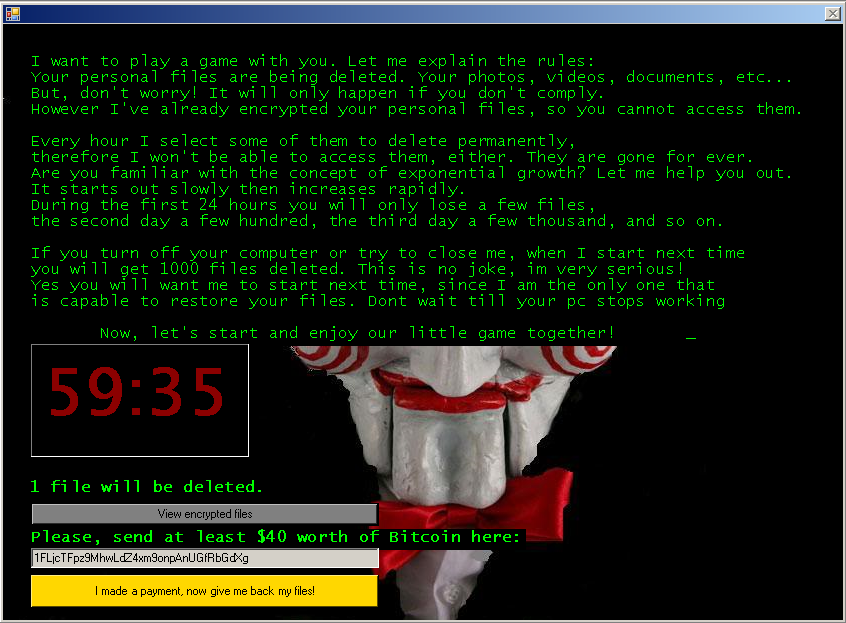

El ransomware es un claro ejemplo de cómo las campañas de malware evolucionan con el pasar del tiempo. La creciente diversificación de este tipo de códigos es tan pavorosa que nos eriza la piel, especialmente cuando mencionamos a Jigsaw, una variante detectada por ESET como MSIL/Filecoder.Jigsaw que tiene algunas particularidades verdaderamente espeluznantes.

Cuando ha logrado infectar un equipo, Jigsaw despliega un fondo de pantalla con la imagen de la marioneta Billy, personaje característico de la saga El Juego del Miedo. Sobre la imagen, un texto anunciará a la víctima lo que ha ocurrido con sus archivos y lo que les ocurrirá si no se paga el rescate o se intenta remover el código del equipo: sus archivos serán eliminados paulatinamente, del mismo modo en que agonizan los personajes de las películas.

Para evitar este sufrimiento, el usuario comprometido deberá pagar un rescate de 150 dólares en bitcoins.

Por suerte, existen otras maneras de escapar vivo de esta pesadilla. Se ha desarrollado una herramienta para restaurar los archivos cifrados que deberás utilizar acorde a un conjunto específico de instrucciones.

#2 Petya y una entrevista de trabajo que acaba muy mal

Una mañana similar a cualquier otra, un empleado del área de Recursos Humanos encargado de reclutar personal estudia el currículum de un nuevo postulante. Repentinamente, su computador se reinicia. Tras finalizar un proceso de escaneo de disco, una temible calavera lo confronta desde la pantalla enfrente de sí. Se trata de Petya, otro ransomware capaz de crispar hasta los nervios más templados.

Este código cifra inicialmente el Master Boot Record (MBR) con una simple función XOR con un valor prestablecido. En esta etapa, salvaguardar los datos es aún posible, pero para ello se debiese estar al tanto de la infección al momento exacto en que esta ocurre. Luego, el malware despliega una BSoD (Blue Screen of Death) que reinicia el equipo. La próxima vez que se ejecuta, el malware realiza una simulación de “comprobación de disco” (chkdsk) mientras cifra gran parte del sistema de archivos.

¡Que no cunda el pánico! Un usuario con el pseudónimo leostone fue rápidamente capaz de romper el cifrado de Petya. Una herramienta gratuita genera en pocos segundos una clave con la cual los archivos cifrados pueden ser recuperados, y puede encontrarse en GitHub.

#3 Quimeras mitológicamente extorsivas

No contentos con sus analogías fílmicas, los cibercriminales desarrollaron nuevos métodos intimidatorios para acompañar al ransomware y así asustar e incentivar el pago. Este es el caso de Chimera, una amenaza detectada por ESET como Win32/Chimera.A que se enfoca en usuarios corporativos de Alemania.

Esta amenaza se propaga a través de correos electrónicos que contienen falsas ofertas de negocios o solicitudes de trabajo. En particular, exige el pago del rescate de manera urgente porque, de lo contrario, promete publicar los archivos comprometidos.

Pero ¡no te asustes! Chimera no hace nada de lo que promete porque el costo de hacerlo es demasiado alto en comparación con el beneficio obtenido. Después de todo, nunca debes confiar en un ciberdelincuente ni creer todo lo que dice.

#4 La noche de los zombis digitales

Cada octubre los zombis digitales se abren paso hacia nuestros equipos. La única diferencia que guardan estos códigos de ultratumba con los muertos vivientes de Stephen King es que los primeros intentarán hacer todo lo posible para permanecer ocultos en nuestros dispositivos como parásitos monstruosos, alimentándose de nuestra información y capacidad de procesamiento. Sí, nos referimos a las botnets que desde hace tiempo ponen en juego la seguridad de los datos en Latinoamérica.

Poco tiempo atrás hablábamos de la posibilidad de librerías zombis en aplicaciones benignas y descubríamos una botnet móvil comandada a través de Twitter. Paralelamente, Bondat no deja de propagarse en la región mientras roba los datos de los ordenadores infectados. El espionaje y la instalación de otras amenazas no son los únicos objetivos de un bot; por ejemplo, también pueden utilizarse para minar bitcoins.

Balas de plata, estacas y collares de ajo

Los peligros ocultos en la Internet parecen implacables, pero no todo está perdido. La prevención es el mejor aliado para no sucumbir ante las reverberaciones del malware. Hazte de las herramientas necesarias para enfrentar a estas aberrantes creaciones: instala soluciones de seguridad, edúcate sobre hábitos seguros de navegación y actualiza el software en tu entorno de trabajo.

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad