Usuarios de la popular aplicación para cambiar criptomonedas llamada Poloniex fueron blanco de dos apps falsas que robaban credenciales, las cuales descubrimos escondidas en Google Play simulando ser las versiones originales. Además de recolectar contraseñas de Poloniex, también intentan engañar a sus víctimas para que proporcionen el acceso a sus cuentas de Gmail.

Poloniex es uno de los principales sistemas de intercambio de criptomonedas del mundo, con más de 100 criptomonedas para comprar y comerciar. Eso por sí solo lo convierte en un blanco atractivo para estafadores de todo tipo, pero en este caso, fue la falta de una aplicación móvil oficial lo que los delincuentes utilizaron para su beneficio.

Con todo el revuelo alrededor de las criptomonedas, los ciberdelincuentes intentan aprovechar cualquier oportunidad nueva que puedan, ya sea secuestrando el poder de cómputo de los usuarios para minar criptomonedas a través de navegadores o comprometiendo máquinas sin parches, o con esquemas de estafas que utilizan sitios de phishing y aplicaciones falsas.

Las apps maliciosas

La primera de estas apps maliciosas se infiltró en Google Play usando el nombre “POLONIEX”, publicada bajo el nombre de desarrollador “Poloniex”. Entre el 28 de agosto de 2017 y el 19 de septiembre de 2017, fue instalada por hasta 5.000 usuarios, a pesar de que tiene comentarios y opiniones mixtas.

La segunda, “POLONIEX EXCHANGE” del desarrollador “POLONIEX COMPANY”, apareció en la tienda el 15 de octubre de 2017 y alcanzó hasta 500 instalaciones antes de que fuera eliminada tras las notificación de ESET a Google Play.

Además de notificar a Google, también informamos a Poloniex sobre estos impostores maliciosos.

Figura 1: Las apps falsas descubiertas en Google Play

Figura 2: Opiniones en Google Play de una de las apps falsas

¿Cómo operan?

Para tomar el control de una cuenta de Poloniex por medio de estas aplicaciones, los atacantes primero necesitan obtener sus credenciales. Luego, obtener acceso a la cuenta de email asociada a la cuenta, para controlar las notificaciones de accesos y transacciones no autorizadas.

Finalmente, necesitan hacer que su app luzca funcional, para que no levante sospechas. Ambas usan el mismo método para lograrlo.

El robo de credenciales tiene lugar justo después de que el usuario ejecuta alguna de ellas. La aplicación muestra una falsa pantalla de login de Poloniex (figura 3). Si el usuario ingresa las credenciales y hace clic en “Sign in”, se envían a los atacantes.

Si el usuario no tiene doble factor de autenticación (2FA) habilitado en su cuenta, los atacantes han logrado el acceso. Esto significa que pueden hacer transacciones en nombre del usuario, cambiar sus ajustes o incluso dejarlo afuera de su propia cuenta cambiando la contraseña.

Si el usuario tiene 2FA habilitado, su cuenta está a salvo de este ataque. Esto se debe a que Poloniex ofrece 2FA a través de Google Authenticator, lo que genera códigos de inicio de sesión aleatorios que se envían a los usuarios por mensaje de texto, llamada o la aplicación de Google Authenticator; los atacantes no tienen acceso a ninguno de estos canales.

Figura 3: Falso login de Poloniex que roba credenciales

Si los criminales cumplen su objetivo, empiezan a trabajar para acceder a la cuenta de Gmail del usuario. Aparece un formulario que aparenta pertenecer a Google, pidiendo el inicio de sesión para una “verificación de seguridad en dos pasos” (figura 4).

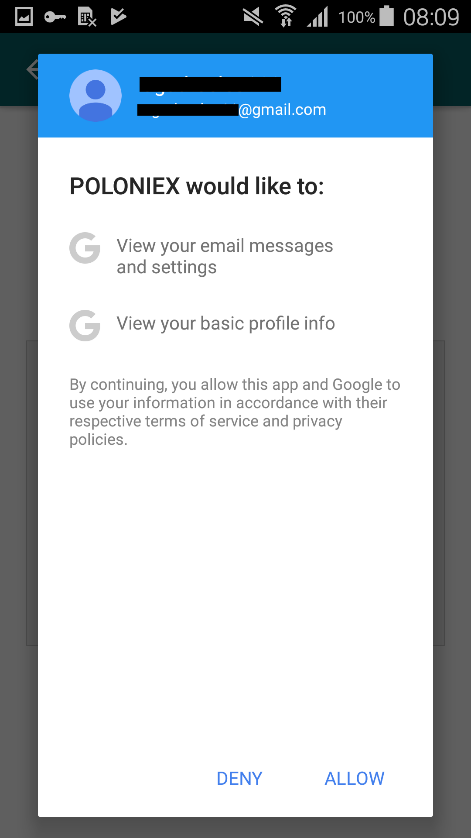

Luego de que el usuario hace clic en “Sign in”, la app maliciosa pide permiso para ver sus mensajes de correo electrónico y ajustes, y la información básica del perfil (figura 5). Si se conceden estos permisos, la app tiene acceso a la bandeja de entrada de Gmail.

Con estos dos accesos, los atacantes pueden hacer transacciones y borrar cualquier notificaciónpara que el usuario no note lo que está ocurriendo.

Figura 4: Formulario que aparenta ser de Google pidiendo al usuario que inicie sesión en Gmail

Figura 5: La aplicación maliciosa solicitando acceso a los emails

Finalmente, para parecer funcional, la aplicación maliciosa dirige al usuario a la versión móvil del sitio legítimo de Poloniex, que le solicita al usuario iniciar sesión (figura 6). Después de hacerlo, el usuario puede acceder y usar el sitio legítimo de Poloniex sin problema; en adelante, la aplicación solo abrirá esta versión cada vez que es ejecutada.

Figura 6: Versión móvil del sitio legítimo de Poloniex abierto por la aplicación maliciosa

¿Cómo protegerte?

Si eres usuario de Poloniex y has instalado alguna de estas aplicaciones maliciosas en tu dispositivo, empieza por desinstalarlas. Asegúrate de cambiar tus contraseñas para Poloniex y Gmail y considera habilitar el doble factor de autenticación en ambos servicios.

Esto es lo que puedes hacer para evitar ser víctima de estafadores en el futuro:

- Asegúrate de que el servicio que estás usando realmente tiene una app móvil oficial; si es así, debería haber un enlace para descargarla en el sitio web oficial de la compañía.

- Presta atención a los comentarios y opiniones de las apps que descargas.

- Ten cuidado con las apps de terceros que disparan alertas y ventanas emergentes que parecen estar conectadas a Google, ya que aprovecharse de la confianza que Google inspira en los usuarios es un truco popular de los cibercriminales.

- Usa el doble factor de autenticación para una capa adicional (y a menudo crucial) de seguridad.

- Usa una solición de seguridad móvil confiable; los productos de ESET detectan a estos ladrones de credenciales como Android/FakeApp.GV.

Fuente:https://www.welivesecurity.com/la-es/2017/10/23/falsas-apps-cambiar-criptomonedas/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad