El protocolo DHCP es el encargado de proporcionar direcciones IP de manera automática a los clientes, sin embargo, podemos atacar dicho protocolo para ocupar toda la piscina de direcciones e impedir que más clientes se conecten a la red. La herramienta DHCPig nos permitirá de manera fácil y rápida consumir todo el rango de IPs.

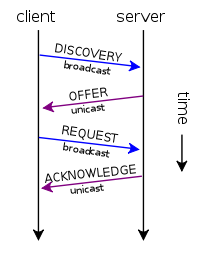

El protocolo DHCP básicamente funciona con cuatro mensajes que se intercambian entre los diferentes clientes y el propio servidor. A continuación, podéis ver un sencillo esquema de cómo funciona este protocolo DHCP.

DHCPig es una herramienta muy avanzada para realizar un ataque de agotamiento de direcciones al servidor DHCP y consumir todas las IP de manera ilegítima, también es capaz de liberar las direcciones IP que están en uso y enviar mensajes ARP para enviar todos los host de Windows fuera de la red. Esto hará que los nuevos usuarios que se conecten no podrán obtener dirección IP, y los que ya hay conectados tampoco podrán seguir estando en la red ya que perderán la IP que ha sido asignada anteriormente.

Esta herramienta DHCPig es compatible con sistemas operativos Linux, el único requisito es tener instalada la librería Scapy 2.1 o superior, y ejecutar esta herramienta con permisos de administrador. No es necesaria ninguna configuración, ya que todas las opciones se introducen por parámetro incluyendo la interfaz física donde queremos enviar los paquetes.

Cuando ejecutamos el script, podremos realizar una gran cantidad de acciones, entre las que se incluyen:

- Capturar las IP de los vecinos que están conectados a la red.

- Escuchar nuevas solicitudes DHCP de otros clientes y responderles.

- Solicitar todas las direcciones IP del rango de DHCP, esto se puede poner en un bucle infinito para agotar todo el rango de IP de manera continua.

Una vez que haya agotado todas las direcciones, esperará 10 segundos y entonces eliminará a todos los sistemas con sistema operativo Windows, ya que al no haber direcciones IP para dichos sistemas Windows, estarán fuera de la red.

Otra característica muy interesante de esta herramienta es que también es capaz de atacar a servidores DHCPv6, es decir, los servidores DHCP que utilizan el protocolo de red IPv6. Aunque por defecto siempre atacará al protocolo DHCPv4.

Os recomendamos visitar el proyecto DHCPig en GitHub donde encontraréis la herramienta para descargarla gratuitamente, y también tenéis todas las órdenes que podemos pasarle por parámetro.

Cómo mitigar los ataques al protocolo DHCP

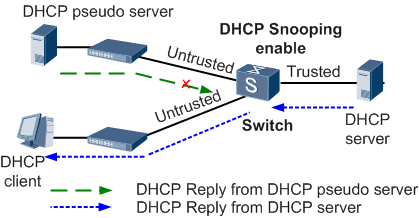

Siempre que en nuestra red tengamos un servidor DHCP, debemos protegerlo no solo de ataques de agotamiento de direcciones IP como hemos visto anteriormente, sino también de servidores DHCP falsos. ¿Qué son los servidores DHCP falsos? Con servidores DHCP que un cliente puede configurar, para que los clientes en lugar de obtener la IP y DNS del servidor legítimo, lo hagan del falso y la interceptación de las comunicaciones sea más sencilla.

¿Cómo podemos mitigar los ataques a DHCP? Con DHCP Snooping, esta técnica nos permitirá evitar que los clientes puedan montar sus propios servidores DHCP, y también impide que los clientes envíen ataques de agotamiento de direcciones. DHCP Snooping lo que hace es crear una pequeña base de datos de host confiables, y cuando detecta mensajes DHCP ilegítimos los bloquea.

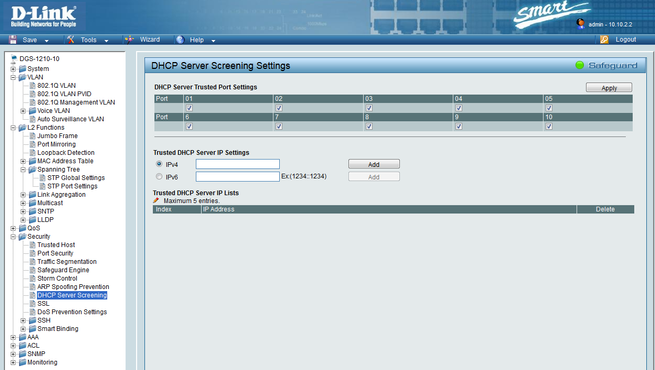

DHCP Snooping normalmente están en la mayoría de switches gestionables, por ejemplo en el switch D-Link DGS-1210-10 que hemos analizado anteriormente en RedesZone lo tenemos disponible:

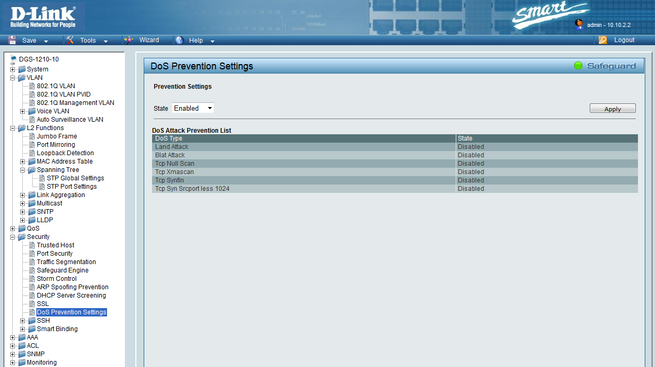

Normalmente los switches también permiten mitigar ataques ARP y DHCP, a continuación podéis ver el “Smart Binding” de este switch:

Si tienes cualquier otro switch, puedes mirar la documentación oficial ya que seguramente soporte DHCP Snooping y mitigar este tipo de ataques. Por ejemplo, para equipos Cisco podéis ver esta completa guía sobre DHCP Snooping donde podréis ver cómo habilitarlo globalmente, y posteriormente definir los puertos del switch confiables.

Fuente: https://www.redeszone.net

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad