Hace apenas, una semana, aparecieron los primeros correos que demostraban que los ciberdelincuentes estaban utilizando la imagen de esta entidad bancaria para estafar a los usuarios. Apenas transcurrida una semana, parece que los ciberdelincuentes lejos de desistir en el intento recrudecen los ataques phishing utilizando a Bankia como gancho.

Según algunos expertos en seguridad, la repercusión ha sido importante. Muchos usuarios y compañías han caído en el engaño. En el correo electrónico recibido, que imita la apariencia de los enviados por la entidad bancaria a los clientes, se indica que existe un problema de seguridad con la cuenta que es necesario resolver. Para realizar este proceso, se hace creer al usuario que cuenta con un documento de texto en el que podrá encontrar toda la información. Sin embargo, esto no es así. La descarga y posterior ejecución de este archivo conlleva la instalación de un troyano bancario en el equipo. Para ser más precisos, se trata del troyano bancario TrickBot.

No se trata de una amenaza relativamente nueva, pero sí es cierto que está otorgando unos resultados buenos para los ciberdelincuentes.

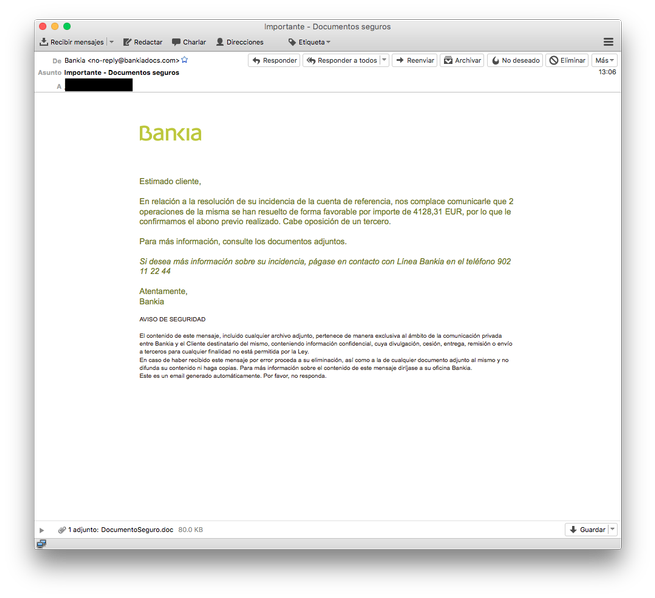

Para todo aquel que no lo haya visto aún, esta es la apariencia que posee el email:

Todos los detalles del último phishing que utiliza la imagen de Bankia

Al igual que el resto de ataques de este tipo, se hace uso del correo electrónico con un adjunto. Para ser más exactos, el archivo adjunto tiene como nombre DocumentoSecguro.doc. Lo que sí es cierto es que contiene instrucciones para resolver un ficticio problema inexistentes. Pero este no es el único contenido. Los ciberdelincuentes han incluido un script que hace uso de la PowerShell del sistema operativo Windows para realizar la descarga del instalador del troyano.

No lo habíamos mencionado hasta este momento, pero aprovechamos la oportunidad. El ataque está dirigido única y exclusivamente a los usuarios que cuentan con un equipo que ejecuta un sistema operativo Windows. Obviamente, PowerShell solo está disponible a partir de Windows 7, por lo tanto, el software afectado queda acotado por este requisito. Sin lugar a dudas, se trata de una de las formas más utilizadas en los últimos meses por los ciberdelincuentes para lograr infectar los equipos de los usuarios.

Para todos aquellos que no conozcan la amenaza, el troyano TrickBot que se está distribuyendo con el email falso de Bankia, está dotado de lo que podríamos considerar módulos. Esto permite que su funcionalidad sea bastante variada, adaptándose a las necesidades de sus propietarios. Pero la función más utilizada es aquella que permite el robo de las credenciales de acceso a cuentas de servicios de banca en línea.

Una vez instalado en el sistema se encarga de crear los archivos y carpetas necesarios. Para ser más precisos, es la carpeta %APPDATA% donde crea winappcon los archivos cliente_id y group_tag. Encontrar esta carpeta con los archivos indicados es sinónimo de una infección de este troyano bancario que tenemos que atajar cuanto antes.

Dentro de esta carpeta se crea otra llamada Modules que contiene DLLs que el troyano necesita para funcionar de forma correcta.

Estos son los procesos asociados a este troyano, de acuerdo a los archivos encontrados en la carpeta Modules:

- ImportDll32: Permite robar la información de la navegación del usuario.

- Injectdll32: Proceso que se inyecta en el de los navegadores web para robar credenciales.

- Systeminfo32: Recopilar información reclacionada con el software y hardware existente en el sistema.

- Outlook32: Extraer información de la cuenta de Outlook (si está asignada al sistema).

- MailSearch32: Búsqueda de archivos en el sistema.

- wormDLL : Módulo que permite aumentar la funcionalidad de la amenaza.

El virus informático adquiere persistencia en el sistema gracias a un proceso que se ejecuta en el inicio de sesión del usuario en la cuenta del equipo o bien cada 3 minutos.

Presencia de herramientas de seguridad en el equipo para neutralizar la amenaza

Para poner punto y final a esta amenaza o evitar que se instale en nuestro equipo, bastará con disponer una herramienta de seguridad que posea análisis en tiempo real. De esta forma, la ejecución del instalador quedará bloqueada y no se inyectará en procesos legítimos.

Fuente:https://www.redeszone.net/2017/10/18/bankia-se-intensifican-los-ataques-phishing-utilizan-la-imagen-la-entidad-bancaria/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad