Las aplicaciones de Android, junto con los permisos que les damos, pueden llegar a causar serios problemas si no las analizamos al milímetro y tenemos cuidado de descargarlas siempre de fuentes fiables (como la Google Play Store o APKMirror). El problema es que hay muchas aplicaciones que se cuelan en la Play Store que son malware, y Googlesuele tardar en darse cuenta.

300 aplicaciones para Android escondían la botnet WireX para ataques DDoS

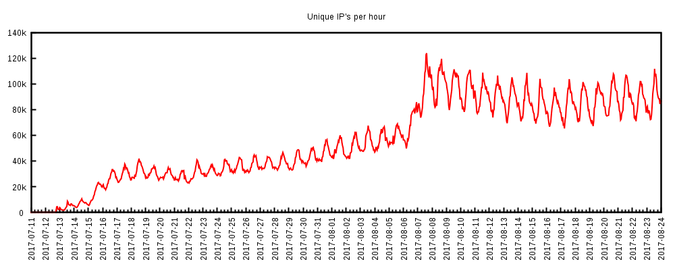

En total, han sido 300 aplicaciones las que Google ha eliminado de la Google Play Store, después de que se descubriera el pasado 17 de agosto por parte de Akamai y otras empresas que estas apps secuestraban móviles Android en secreto para generar tráfico y realizar ataques DDoS por todo el mundo. Todas estas aplicaciones tenían en su interior la botnet WireX escondido.

Fue Akamai quien descubrió WireX después de que una empresa sufriera un ataque DDoS desde miles de direcciones IP. Lo que buscan estos ataques es, a través de tantas IP, saturar con un tráfico desbordante una página web, servicio o empresa. Esto suele solucionarse con un buen CDN y otros métodos que eviten la saturación, aunque en algunas ocasiones no puede ser suficiente.

70.000 móviles infectados por apps de la Google Play Store

Además de haber eliminado las aplicaciones maliciosas de la Play Store, Google está también en proceso de eliminar las aplicaciones maliciosas de los propios móviles infectados, que abarcan más de 70.000 dispositivos (hay al menos 70.000 direcciones IP) en 100 países diferentes. WireX se usaba incluso como ransomware en los móviles, y pedía rescates a los usuarios infectados.

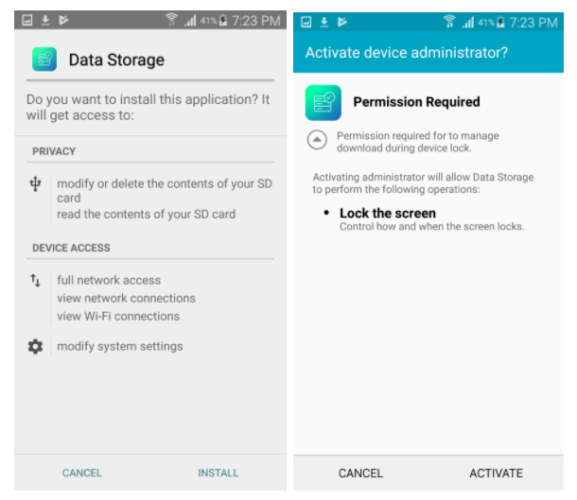

Entre las aplicaciones utilizadas para esconder este malware se encontraban algunas para tonos del móvil y otras relacionadas con la seguridad. Algunas tenían nombres tan inocuos como “Device Analysis”, “Data Storage” o “Package Manager”. Cuando se ejecutaban las aplicaciones, se podía elegir entre los tonos que el móvil tenía, pudiendo eliminarlos o ponerlos como tono de móvil.

En segundo plano, la aplicación creaba procesos adicionales que seguían ejecutándose incluso con la pantalla del móvil bloqueada. Esto lo lograba a través de los permisos que solicitaba al instalarse, como acceso completo a la red, y la posibilidad de modificar ajustes del sistema. Si instalamos una aplicación y vemos esta opción entre los permisos, tenemos que borrarla de inmediato,pues ninguna aplicación que busque hacer nada bueno en nuestro móvil pedirá esos permisos.

Lo más peligroso de este asunto es que estas aplicaciones estuvieran disponibles en la Google Play Store. Normalmente la tienda suele ser un sitio seguro para descargar las aplicaciones, pero entre las más nuevas siempre se puede colar un caso como este. Por ello, revisad siempre el tiempo que lleva una aplicación en la Google Play Store, así como los comentarios y puntuaciones. También es buena idea ver si la empresa dueña de la app tiene otras previas, y conocer sus puntuaciones.

Fuente:https://www.adslzone.net/2017/08/29/google-borra-300-apps-que-secuestraban-moviles-para-hacer-ataques-ddos/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad